Microsoft confirma que la vulnerabilidad en MSHTML está siendo aprovechada por operadores de ransomware

Una de las vulnerabilidades 0-day que fue solucionada en los boletines de seguridad publicados por Microsoft hace unos días era la que permitía la ejecución de código remoto en MSHTML usando documentos de Office modificados de forma maliciosa. Ahora, la empresa confirma que esta vulnerabilidad ya está siendo utilizada por algunos grupos de ransomware para acceder a redes corporativas e infectarlas.

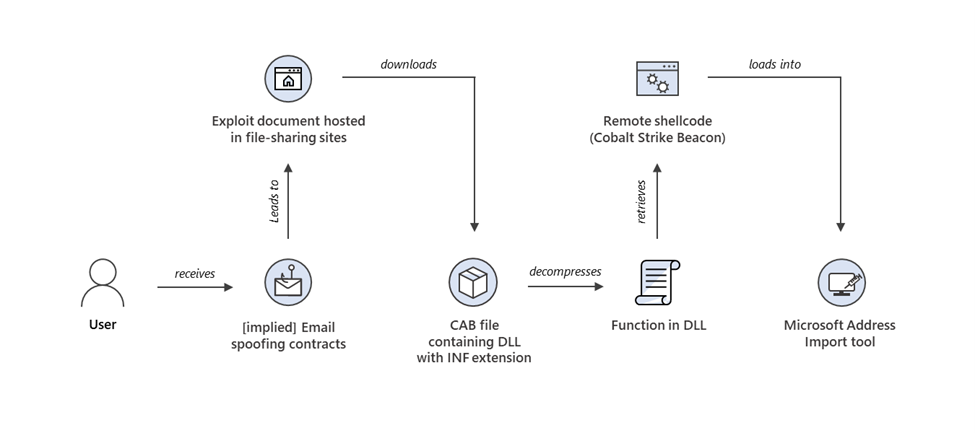

Cadena de infección

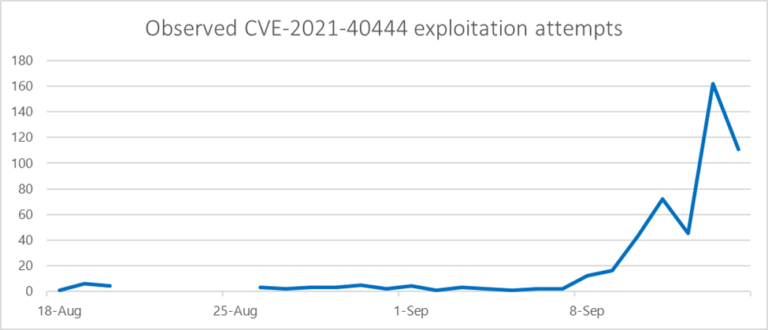

Tal y como ya adelantamos hace unos días, esta vulnerabilidad tenía mucho potencial para ser explotada por atacantes y, de hecho, ya se habían observado algunos documentos de Office maliciosos que se aprovechaban de la vulnerabilidad. Según Microsoft, la explotación de este fallo de seguridad habría empezado el pasado 18 de agosto, dos semanas antes de que este agujero de seguridad se hiciese público.

Ahora, gracias a la investigación realizada por los analistas de seguridad de Microsoft sabemos que los ataques iniciales detectados fueron muy pocos (menos de 10) y que estos se realizaron con la finalidad de acceder a redes corporativas, plantando balizas de la conocida herramienta de pentesting Cobalt Strike.

La investigación desveló que al menos una de estas balizas se comunicaba con grupos relacionados con ransomware. De hecho, parte de la infraestructura de Cobalt Strike usada en estos ataques dirigidos ya se había observado anteriormente siendo usada para descargar payloads de Trickbot o BazaLoader.

Normalmente, cualquier archivo que se descarga desde Internet es marcado por Windows con una “Marca de la web”, lo que indica que se ha descargado desde una fuente que puede no ser de confianza. Por ese motivo se suelen abrir los documentos descargados o enviados por correo en el modo de vista protegida. Sin embargo, en estos ataques detectados en agosto, los documentos no presentaban esta marca, por lo que el payload contenido en el documento de Office se ejecutaba nada más abrirse, sin necesitar interacción alguna con el usuario.

Incremento de detecciones tras publicarse los detalles de la vulnerabilidad

Tal y como era previsible, una vez se conocieron más detalles acerca de esta vulnerabilidad tras hacerse publica se observó un importante crecimiento en los intentos de aprovecharla. Entre estos ataques se observaron también varios provenientes de los grupos relacionados con el ransomware o sus afiliados.

No obstante, estos no son los únicos delincuentes interesados en aprovechar este agujero de seguridad, por lo que es muy probable que veamos como se añade al arsenal de varios grupos criminales y ciberdelincuentes de todo tipo.

Viendo la situación y teniendo en cuenta que el número de ataques que tratarán de aprovecharse de esta vulnerabilidad tenderán a aumentar en los próximos meses, resulta vital aplicar los parches que se publicaron en los boletines de seguridad de septiembre lo antes posible.

Conclusión

Sabemos que los delincuentes no pierden la oportunidad de añadir la explotación de nuevas vulnerabilidades a su arsenal para tratar de conseguir nuevas víctimas. Por ese motivo es ponerles las cosas difíciles mediante una gestión de las actualizaciones eficaz y la implementación de soluciones de seguridad que sean capaces de bloquear estos intentos de ataques.