Ejemplos de correos usados por los ladrones de información dirigidos a empresas españolas

A la hora de revisar cuáles son las amenazas dirigidas a empresas españolas más detectadas, hay un grupo que hace meses que está destacando. Nos referimos a aquellas amenazas que en ESET catalogamos como infostealers o ladrones de información, y, más concretamente, las que están especializadas en robar datos como credenciales almacenadas en aplicaciones de uso cotidiano. Para aprender a detectar este tipo de amenazas, vamos a revisar tres correos diferentes detectados en las últimas horas.

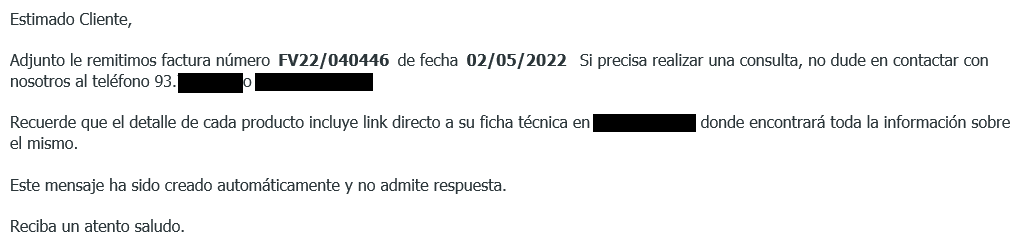

Envío de facturas

Partiendo de la base de que el correo electrónico sigue siendo el vector de ataque preferido por los delincuentes especializados en este tipo de robos de información, podemos encontrarnos varios ejemplos como los que vamos a analizar en este artículo. Muy posiblemente, el ejemplo más peligroso y que puede hacer morder el anzuelo a más usuarios es el que, aprovechándose de un servidor de correo de una empresa previamente comprometida, envía emails a sus clientes, proveedores y a un listado de empresas definido por los delincuentes. Estos correos no solo cuentan con la ventaja de haber sido enviados desde una cuenta de correo legítima, lo que los hace menos propensos a caer en filtros antispam, sino que también su redacción está bien hecha, suelen incluir información y logotipos de la empresa desde la que se manda el correo e incluso a veces se puede llegar a incluir conversaciones anteriores con la empresa que se tiene como objetivo para ganar credibilidad.

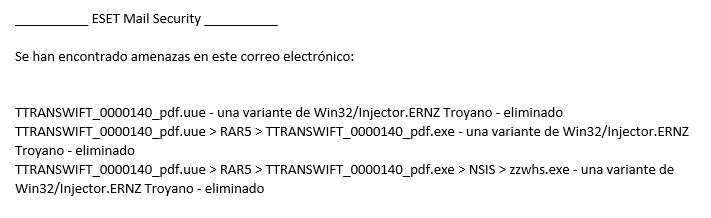

En el ejemplo que vemos en la imagen de arriba vemos como se menciona una factura, algo habitual y con lo que el personal de departamentos como los de administración o contabilidad está habituados a lidiar a diario. Estos mensajes suelen venir acompañados de un fichero comprimido que en su interior contienen un archivo con un nombre que suele vincularse con el asunto del mensaje, pero con una extensión de fichero ejecutable.

Si el usuario que recibe el correo cae en la trampa e intenta abrir el fichero ejecutable pensando que es una factura, iniciará la cadena de infección en el sistema, comprometiéndolo y permitiendo que los delincuentes puedan robar información de él.

Sin embargo, al contar con una solución de seguridad, ya sea en las estaciones de trabajo, el servidor de correo o en ambas, es posible detectar esta amenaza antes de que el correo llegue a su destinatario, evitando la posibilidad de infectar el sistema. En este caso, la detección indica que se trata de un nuevo caso del malware Agent Tesla, responsable de la mayoría de infecciones de este tipo en España.

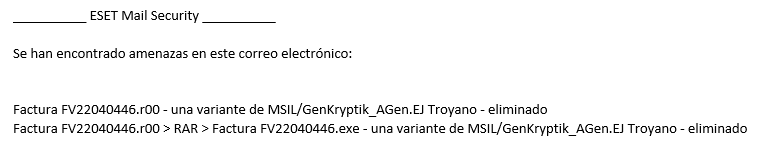

Exportaciones a Italia

Otro de los asuntos que estamos viendo utilizar en este tipo de correos tiene relación con propuestas de exportación o colaboración con empresas extranjeras. En estos correos se nos invita a colaborar o, directamente, se hace una petición de productos a nuestra empresa, indicando que en el fichero adjunto se encuentra el listado de productos solicitados, presupuesto o documento similar.

Un correo como el que acabamos de mostrar puede resultar interesante a más de una empresa que busque expandir su negocio fuera de España y esté buscando clientes, por lo que es posible que se baje la guardia y se ejecute el fichero adjunto. Este fichero adjunto comprimido contiene, como es de esperar, otro ejecutable camuflado como documento PDF y que se encarga de infectar el sistema con un troyano.

En esta ocasión, la redacción del mensaje es un poco más descuidada, pero aun así puede pasar por legítimo si el destinatario lo lee sin fijarse demasiado y tiene en cuenta que, supuestamente, ha sido enviado por una persona que no tiene el español como lengua materna.

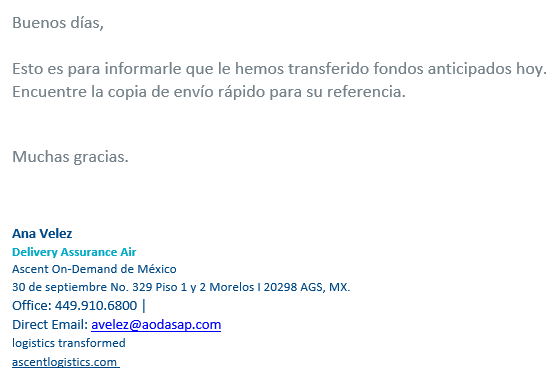

La transferencia de fondos

Otra de las plantillas que vemos reutilizar una y otra vez en este tipo de correos se corresponde con una supuesta transferencia que ha sido emitida a nuestra empresa. Como estas transferencias son habituales y suelen venir acompañadas de documentos que muestran cómo se ha realizado, es normal que los usuarios encargados de gestionar las finanzas de la empresa traten de abrir los ficheros adjuntos para verificar que todo está en orden.

Como en muchos otros casos, el fichero adjunto no contiene ningún comprobante de transferencia, por mucho que el nombre del archivo nos quiera convencer de lo contrario. Estamos de nuevo ante un archivo ejecutable que tratará de infectar el sistema y realizar las acciones maliciosas para las que ha sido programado y que muy probablemente termine instalando malware adicional en el sistema pensado para robar información.

Este tipo de correos suelen ser más escuetos y directos, pero seguimos sin detectar fallos graves de redacción, algo que hace que muchos usuarios confíen en estos emails como legítimos.

Conclusión

Acabamos de analizar tres ejemplos de correos maliciosos dirigidos a empresas y cómo intentan engañar a los destinatarios para que descarguen y ejecuten los códigos maliciosos adjuntos. Es posible encontrar otras variantes que incluso sustituyen los ficheros adjuntos por un enlace, pero las técnicas usadas son parecidas. Lo importante es destacar que estos mensajes están cada vez mejor redactados y pueden venir de direcciones de correo legítimas, por lo que debemos desconfiar por defecto de todo aquello que no hayamos solicitado expresamente y contar con soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas.