El troyano bancario Mekotio vuelve a emplear tácticas antiguas en campañas recientes

Tras varios meses analizando la evolución de las familias de troyanos bancarios con origen en Latinoamérica que se propagan fuera de su región en países como España es frecuente ver como los delincuentes cambian sus técnicas y las adaptan para conseguir nuevas víctimas. Sin embargo, esto no siempre es así y, en ocasiones, es posible encontrarnos con que los delincuentes vuelven a emplear técnicas de hace años y que pensábamos que ya no volverían a usar para tratar de infectar a sus víctimas.

Viejas técnicas, nuevas víctimas

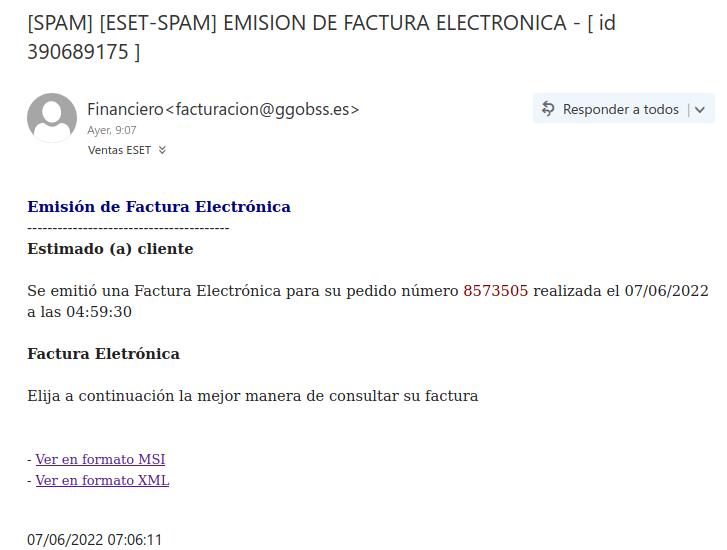

La cadena de infección que ha usado recientemente el troyano bancario Mekotio empieza de forma similar a otras ya observadas. Se utiliza un correo electrónico con el asunto de una supuesta factura electrónica y, en el cuerpo del mensaje se incluyen unos enlaces para descargar esta supuesta factura. A lo largo de los últimos meses hemos visto como el asunto de la factura electrónica ha sido usado por troyanos bancarios como Mekotio o Grandoreiro, utilizando diferentes plantillas para tratar de engañar a los usuarios que recibían estos correos. La más usada en las últimas semanas es una bastante sencilla y que es remitida desde direcciones idénticas o similares.

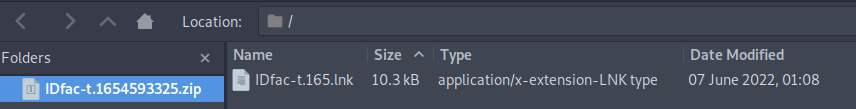

La finalidad de este correo no es otra que conseguir que el usuario pulse sobre los enlaces proporcionados para descargar un fichero malicioso preparado por los delincuentes. Sin embargo, a diferencia de otros casos anteriores recientes, en esta ocasión no se descarga un archivo MSI, sino que estos enlaces apuntan a un archivo ZIP que contiene en su interior un fichero LNK.

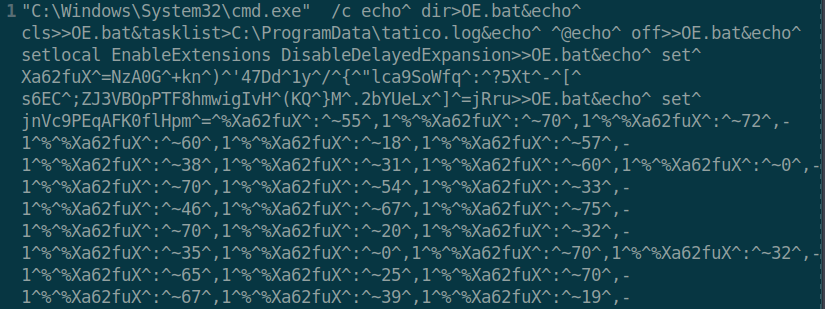

Este fichero LNK inicia una larga cadena de ejecución del malware que comienza con la ejecución redundante de dos ficheros BAT y que continúa con la ejecución de un script en PowerShell y que se encuentra parcialmente cifrado para dificultar su análisis. Esto puede parecer demasiado redundante y complicado, pero forma parte de las tácticas, técnicas y procedimientos empleados por estos grupos desde hace tiempo.

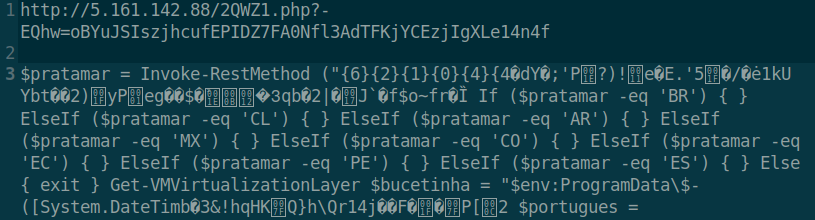

Así mismo, este fichero PowerShell descarga y ejecuta desde un servidor controlado por los atacantes un segundo script PowerShell en el que se pueden observar detalles interesantes como los siguientes:

- Limita su ejecución a los siguientes países: Brasil, Chile, Argentina, México, Colombia, Ecuador, Perú y España.

- Realiza comprobaciones para averiguar si se está ejecutando en una máquina virtual.

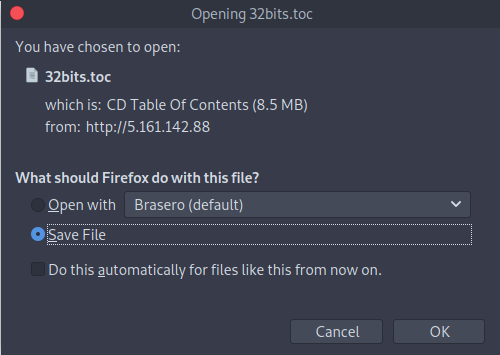

- Descarga el payload 32bits.toc desde una URL definida y controlada por los delincuentes

- El payload se ejecuta a través de un fichero LNK

- Se consigue persistencia mediante una clave de registro de Windows HKCU.

Además, se observan comentarios en las líneas de código que podrían sugerir posibles cambios en el futuro como un cifrado adicional del payload para dificultar su detección, la descarga de una versión propia de 7Z para descomprimir el archivo ZIP usando una contraseña por defecto.

La parte final de esta cadena es la descarga y ejecución de un archivo con el payload que contienen el código principal del troyano bancario Mekotio. Como vemos, esta cadena de infección sigue el proceso habitual y es más larga que las empleadas en otras familias de malware.

Sin embargo, y aunque pudiera parecer una evolución de las muestras analizadas hasta la fecha, nos encontramos ante una cadena de infección muy similar a otras observadas por los investigadores de ESET en 2019. Si bien es cierto que el segundo script en PowerShell se ha mejorado ligeramente, el resto es prácticamente igual, algo que no debería sorprendernos tampoco debido a que estos grupos de delincuentes suelen reciclar antiguas cadenas de infección tras haber estado largos periodos sin utilizarlas.

Conclusión

Los troyanos bancarios originarios de Latinoamérica siempre han tenido su propia forma de hacer las cosas, tal y como ha quedado demostrado una vez más tras este análisis. Sin embargo, que reciclen técnicas antiguas no los hace menos peligrosos si no estamos preparados para hacerles frente y por eso es importante contar con soluciones de seguridad que sean capaces de detectar y eliminar estas y otras amenazas.