La suplantación de agencias de mensajería como Fedex y DHL usando emails continua creciendo como uno de los ganchos preferidos de los delincuentes

Sabemos desde hace mucho tiempo que los delincuentes tratan de conseguir nuevas víctimas buscando nuevos ganchos con los que atraerlas. En los casos de phishing, por ejemplo, es bastante común ver que utilizan temáticas como las facturas, multas y presupuestos, redes sociales y, desde hace un tiempo, también venimos observando un importante aumento de correos relacionados con empresas de logística y transporte, tal y como vamos a ver en los casos analizados hoy en nuestro laboratorio.

Robo de credenciales

Algunas de las tendencias delictivas que más han crecido en los últimos años son aquellas relacionadas con el robo de credenciales. Entre ellas, el clásico phishing sigue estando muy presente para tratar de engañar a usuarios domésticos y corporativos y robarles tanto sus credenciales personales como las que permiten acceder a varios de los servicios y plataformas online de las empresas.

Entre los ganchos más usados en los últimos meses, la suplantación de empresas de logística y mensajería ha continuado creciendo, siguiendo una línea ascendente que vimos iniciarse hace unos años, y que incluso ha tenido un crecimiento muy importante en dispositivos móviles mediante los SMS. En esta ocasión vamos a analizar dos correos que han sido detectados recientemente y que tienen una estructura muy similar.

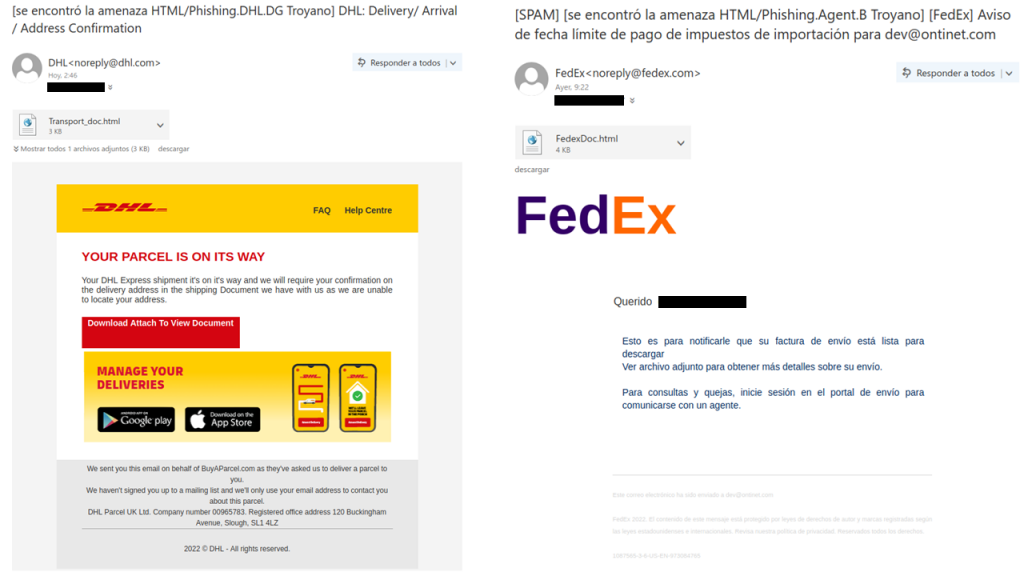

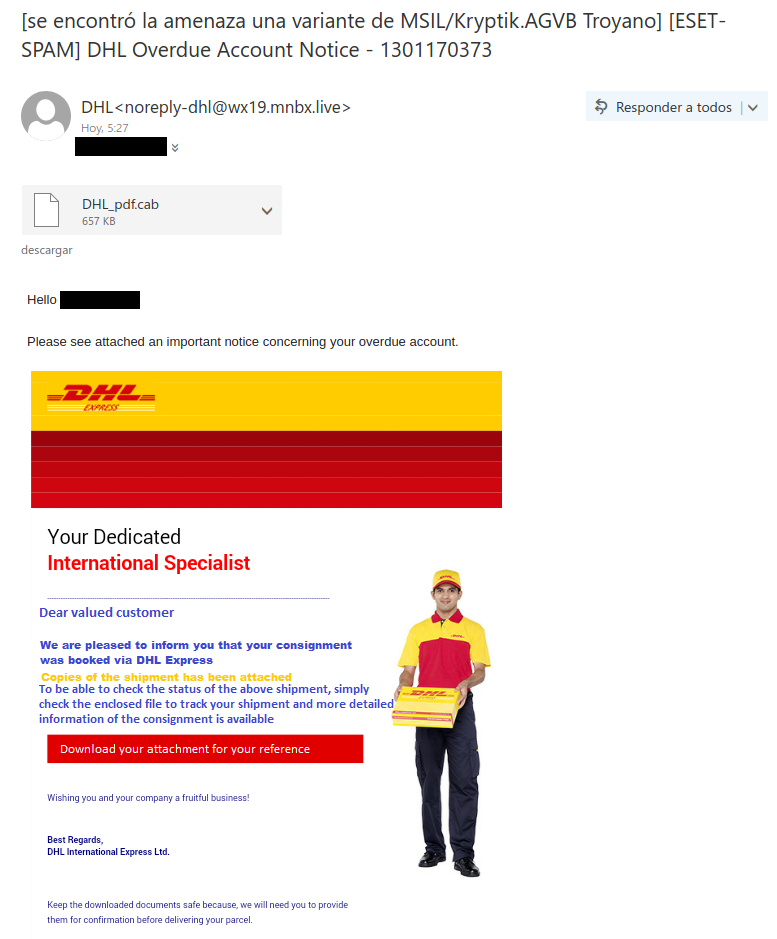

En ambos correos vemos como se suplanta la identidad de dos conocidas empresas de transporte como son DHL y FedEx, no solo en los logotipos empleados sino también en el correo usado como remitente. A primera vista podrían parecer legítimos para muchos de los usuarios que los reciban pero ya hace años que el spoofing o suplantación de direcciones de correo es algo que se realiza de forma frecuente y está al alcance de cualquier aprendiz de delincuente.

Los dos correos indican que, para proseguir con los trámites, es necesario abrir el fichero adjunto, algo que, en caso de hacerlo, llevará a una web realizada por los delincuentes detrás de esta campaña y que mostrará una supuesta web de login a FedEx.

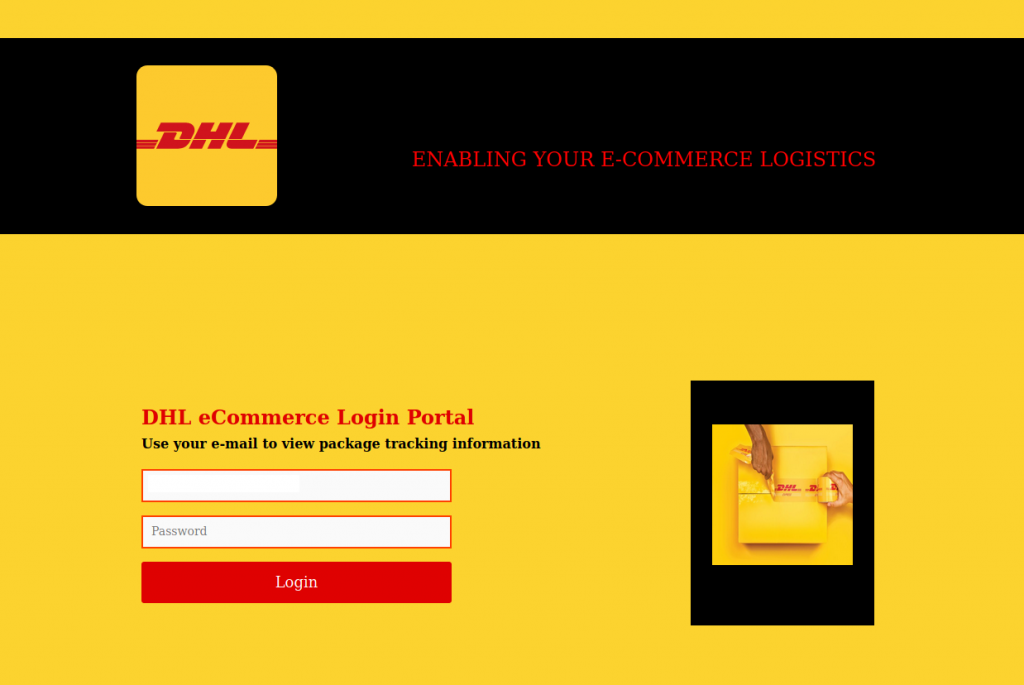

En el caso del correo suplantando a DHL, se mostrará otra web que simula ser legítima y que también nos pedirá las credenciales de acceso.

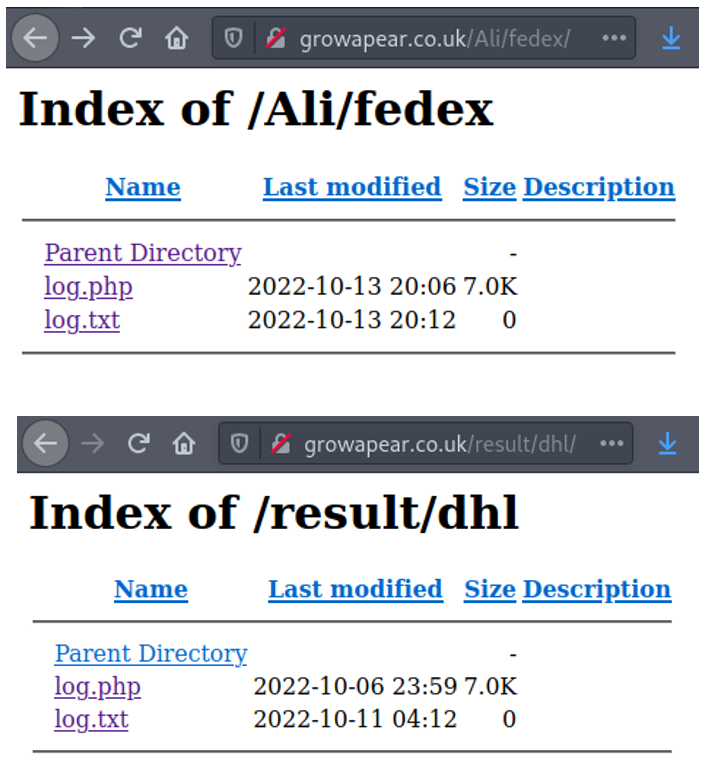

La preparación de estas webs fraudulentas no es especialmente complicada y, de hecho, tras revisar los ficheros adjuntos a los emails vemos que con pocas líneas de código HTML y tirando de recursos online, cualquiera puede preparar webs de este estilo que sean más o menos creíbles. No obstante, y debido a las pocas horas de separación entre el envío de estos correos, hemos decidido fijarnos para ver si hay alguna coincidencia, y encontramos un enlace al mismo dominio en el que los delincuentes guardan los ficheros donde, supuestamente, almacenan las contraseñas que van obteniendo.

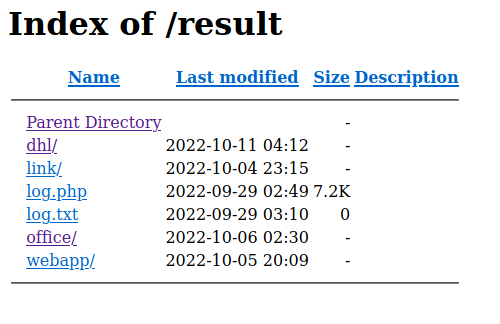

Además de comprobar que no se han preocupado de ocultar estos ficheros, tampoco impiden el acceso ya que conociendo la URL, se puede acceder al directorio que los aloja dentro del mismo dominio comprometido pero en carpetas separadas. Esta pista es más que suficiente para afirmar con bastantes garantías que los responsables de ambas campañas de phishing son los mismos.

Además, si accedemos al directorio raíz, podemos ver que hay otros directorios, probablemente relacionados con otras campañas recientes. Esto demostraría que estos delincuentes no se la estarían jugando a una sola carta, aunque también que las medidas que están tomando para permanecer ocultos no son las más adecuadas, precisamente.

En cualquier caso, es importante estar atento a este tipo de correos electrónicos porque solo hace falta bajar la guardia un instante para comprometer nuestras credenciales y que estas caigan en malas manos.

Correo de DHL propaga malware Agent Tesla

Siguiendo con el robo de credenciales, otra de las estrategias usadas por los delincuentes consiste en utilizar malware especializado precisamente en obtenerlas de aplicaciones de uso común donde suelen estar almacenadas. Estas amenazas también suelen utilizar correos electrónicos suplantando a empresas y, da la casualidad, de que una campaña reciente ha coincidido con los casos de phishing de DHL analizados.

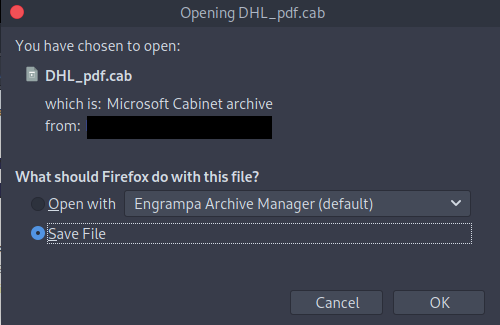

En este correo observamos como los delincuentes no se han molestado en realizar spoofing de la dirección legítima de DHL y han usado un dominio que no tiene relación con la empresa suplantada. No obstante, nos siguen solicitando que descarguemos y ejecutemos el fichero adjunto, fichero que tiene una extensión CAB no muy usual para la mayoría de los usuarios que recibirán este email.

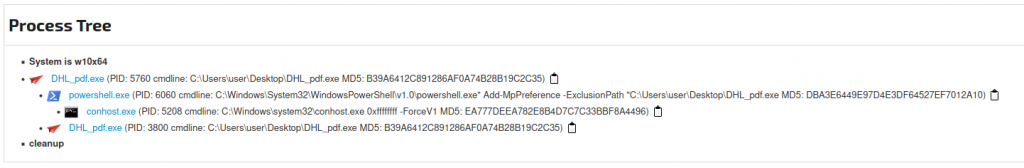

Al abrir este archivo, se inicia una cadena de ejecución conocida que primero lanza un comando mediante PowerShell para terminar ejecutando el payload de Agent Tesla. Recordemos que esta amenaza roba contraseñas que estén almacenadas en aplicaciones de uso cotidiano en empresas como navegadores de Internet, clientes de correo, clientes FTP o VPN, además de obtener información de la máquina que infecta.

Esta información es posteriormente enviada a los delincuentes mediante correo usando la configuración que tiene incrustada el malware en su código y, normalmente, abusando de servidores de correo legítimos que han sido previamente comprometidos.

La detección de esta amenaza como MSIL/Spy.AgentTesla.C es sencilla por parte de las soluciones de seguridad de ESET, aunque nunca debemos bajar la guardia y siempre debemos revisar bien los adjuntos de los emails y los enlaces que incorporan hasta asegurarnos de que no contienen ninguna amenaza.

Tanto Agent Tesla como Formbook o Snake son algunas de las amenazas que más estamos observando durante los últimos meses en España y el robo de contraseñas está muchas veces relacionado con intrusiones posteriores a las redes corporativas de las empresas que han sido víctimas. Estas intrusiones suelen terminar en el robo de información confidencial y el cifrado de la misma para extorsionar sus responsables, por lo que no debemos tomar a la ligera estas amenazas.

Conclusión

Dos campañas con finalidades similares y usando plantillas suplantando a la misma empresa han coincidido en el tiempo. Si bien esto no es algo inusual, nos vuelve a recordar el interés creciente que tienen los delincuentes en robarnos nuestras credenciales por lo que debemos hacer lo posible para mantenerlas a buen resguardo, activar mecanismos de autenticación multifactor y contar con soluciones de seguridad que detecten estas amenazas antes de que sea demasiado tarde.