Tras varios meses de inactividad el malware Emotet regresa con una nueva campaña de spam

Tras un periodo que ha durado más de tres meses desde que el malware Emotet cesara prácticamente por completo su actividad a finales de noviembre de 2022, era cuestión de tiempo que volviéramos a verlo en acción. Ese momento ha llegado con la detección de varias campañas de spam con adjuntos maliciosos en forma de documentos ofimáticos que vuelve a buscar nuevas víctimas, especialmente entre los empleados de empresas de todos los tamaños.

Un regreso esperable

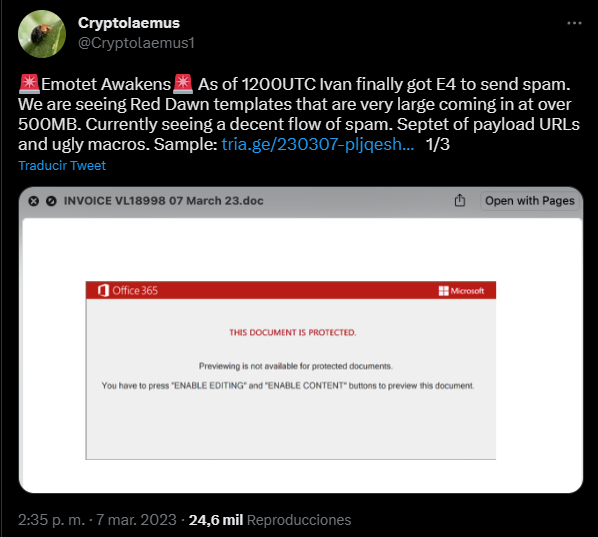

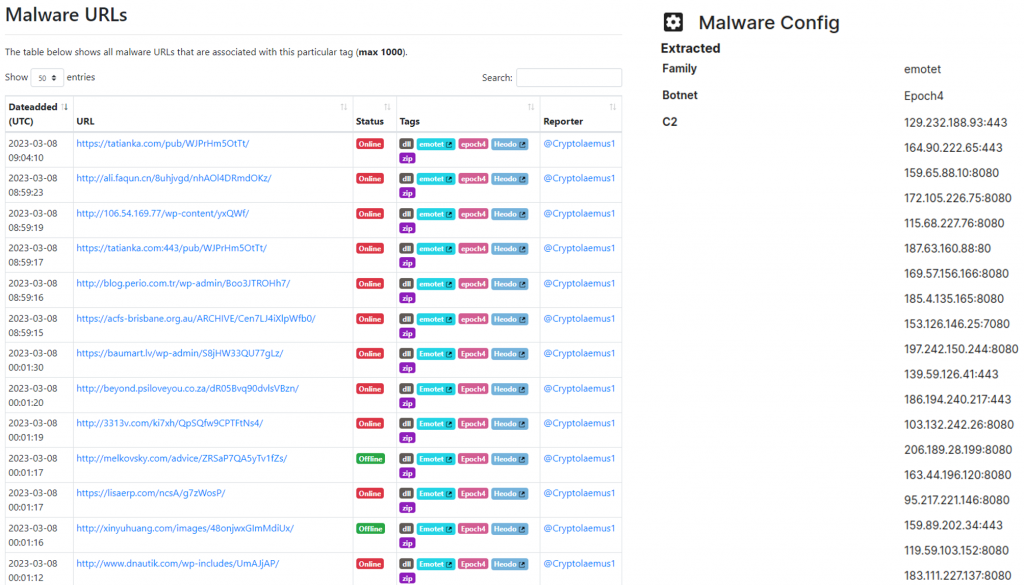

A pesar de que era habitual ver como los responsables de Emotet se tomaran un descanso a finales y principios de año, en esta ocasión el descanso ha durado más de lo esperado y no ha sido hasta el 7 de marzo que se ha observado un repunte en su actividad, iniciando una campaña de envío de correos maliciosos. La voz de alerta la dieron la empresa de ciberseguridad Cofense y el grupo Cryptolaemus, quienes lleva siguiendo la actividad de esta amenaza desde hace años.

Si revisamos el numero de muestras relacionadas con Emotet enviadas durante las últimas horas al servicio MalwareBazaar comprobaremos como se ha registrado un pico en los envíos que no se veía desde hace varios meses. Esto puede significar el inicio de una nueva campaña preparada por los delincuentes detrás de Emotet, aunque aun es pronto para confirmar si seguirá teniendo continuidad durante los próximos días o semanas.

Tácticas similares pero con algunos cambios

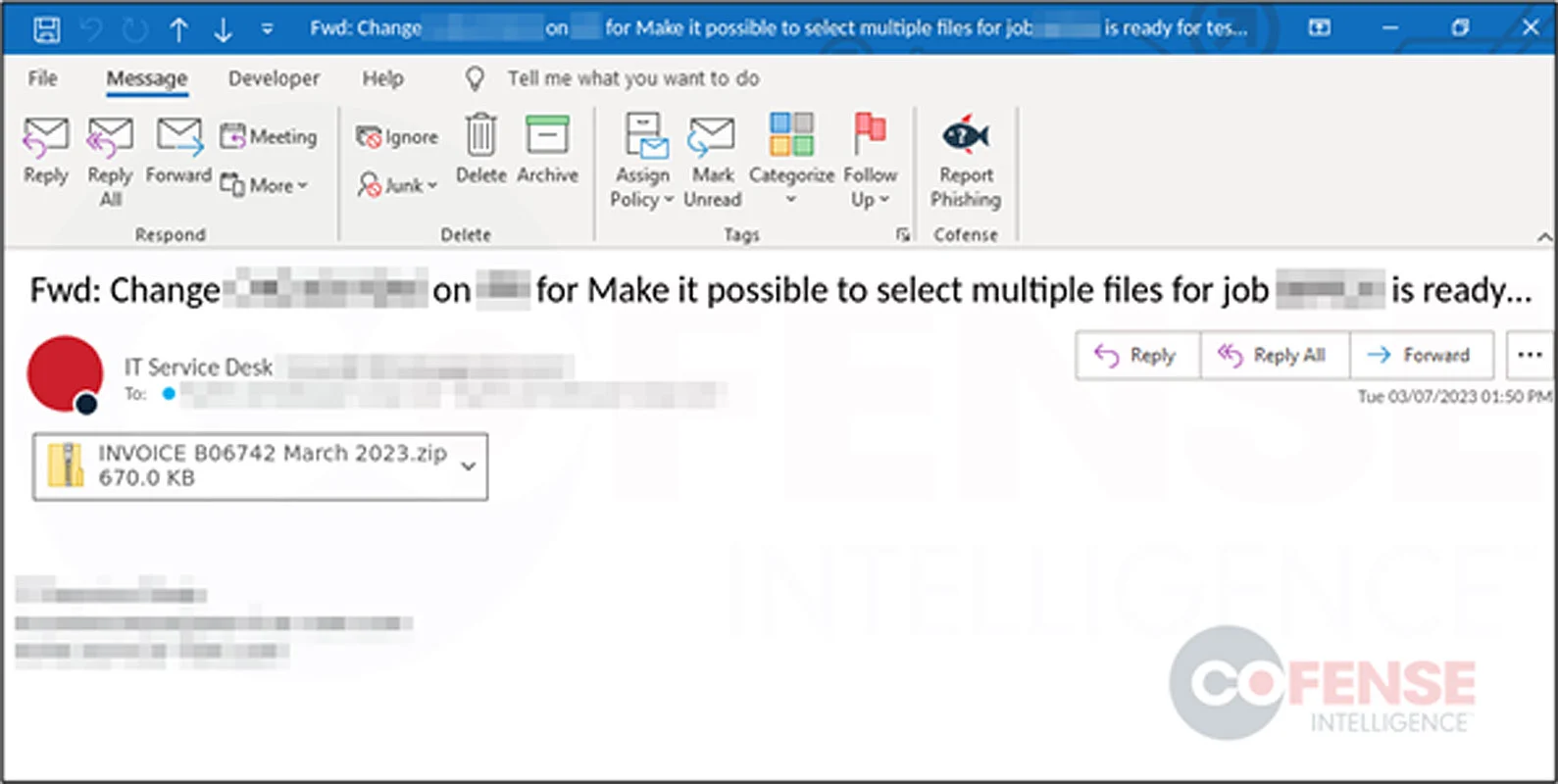

Desde hace tiempo, las campañas de Emotet se caracterizan por utilizar correos electrónicos con asuntos relacionados con facturas o presupuestos y que adjuntan ficheros ofimáticos de Microsoft Office modificados. Este tipo de campañas van especialmente dirigidas a los departamentos de administración y comercial de las empresas, acostumbrados a recibir correos similares todos los días y que pueden ser mas propensos a abrir y ejecutar los ficheros maliciosos.

En esta nueva campaña se ha detectado como los delincuentes siguen usando esta técnica, adjuntando ficheros comprimidos en formato ZIP y que se hacen pasar por supuestas facturas.

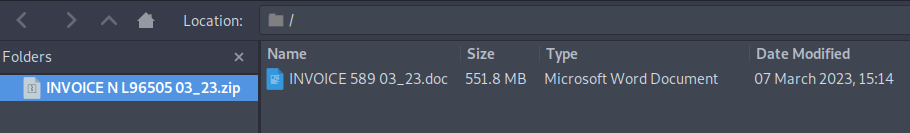

Sin embargo, para esta nueva campaña los delincuentes han usado una técnica utilizada por otros malware como el troyano bancario Grandoreiro que consiste en inflar el tamaño del archivo una vez descomprimido para así tratar de evitar la detección estática por parte de los antivirus cuando el documento se guarda en el disco. En la siguiente imagen vemos como de un fichero de unos pocos Kilobytes se pasa a más de 550 Megabytes cuando se procede a descomprimirlo.

El fichero resultante es un documento de MS Word que no pocos usuarios se van a ver tentados de abrir para comprobar si realmente hay una factura en su interior. No obstante, lo que se van a encontrar en su interior es un aviso indicando que el documento se encuentra protegido y que es necesario habilitar la opción habilitar el contenido para poder mostrarlo.

Tampoco debemos olvidar que Emotet es usado por varios grupos de delincuentes que utilizan esta amenaza para propagar las suyas propias y que estas van desde troyanos bancarios a ransomware. Por ese motivo es importante detectar y mitigar el alcance de estas amenazas en su fase inicial ya que, de no hacerlo, se puede terminar siendo afectado por un incidente de mayor gravedad que comprometa la continuidad del negocio.

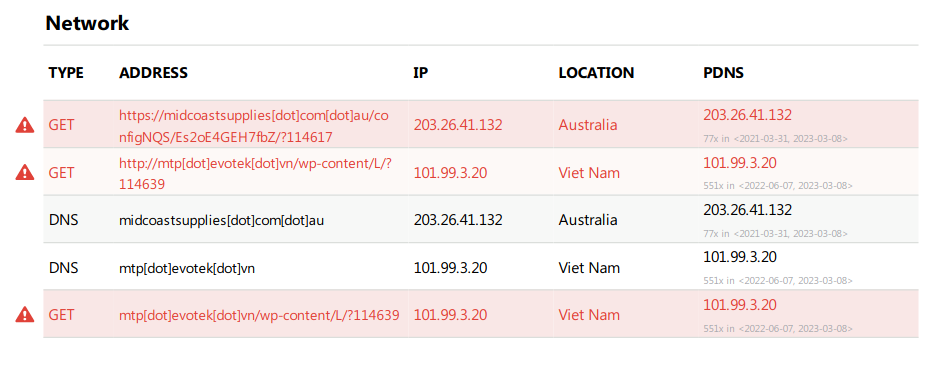

Con respecto a la infraestructura usada en esta campaña, vemos como los delincuentes siguen abusando de webs comprometidas previamente para alojar el malware que se descarga tras ejecutar el fichero de Office malicioso. Así mismo, comprobamos como los sistemas infectados se conectan a varios centros de mando y control en espera de recibir nuevas ordenes de los atacantes y de descargar nuevas amenazas.

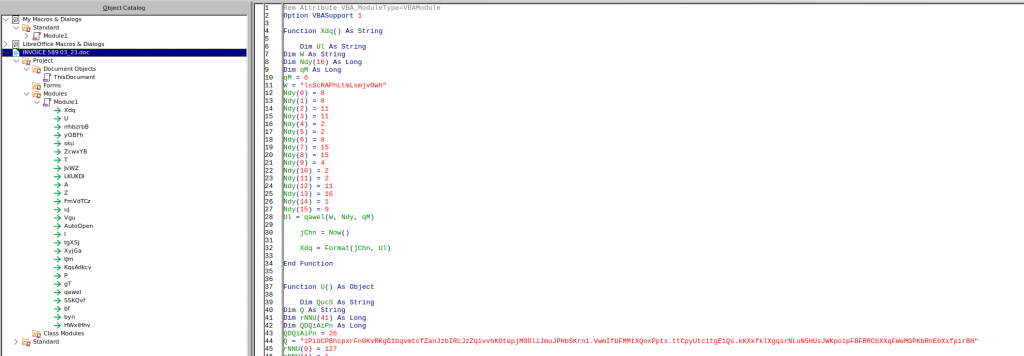

De hecho, si vemos como funciona la cadena de infección comprobamos como, tras abrir el fichero de Word malicioso y permitir la ejecución de macros, se realiza una conexión a uno de los múltiples sitios comprometidos por los atacantes para descargar el payload de la amenaza que está configurada en esta campaña.

Aunque los delincuentes traten de dificultar la detección de sus amenazas usando las técnicas comentadas en este artículo, es perfectamente posible detectar el malware cuando se descarga el fichero inicial, se descomprime, se intentan ejecutar las macros o se trata de conectar con un sitio controlado por los atacantes para descargar el payload.

Esto es posible gracias a la detección y protección multicapa que incorporan las soluciones de seguridad multicapa modernas como las de ESET, que no solo realizan un análisis estático sino que también monitorizan la actividad sospechosa en el sistema que pueda estar causada por un atacante, aunque para ello utilice herramientas legítimas del sistema.

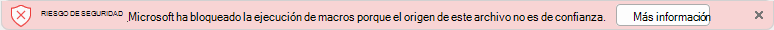

Además, hay una medida de seguridad importante que fue anunciada por Microsoft a mediados de 2022 que ayuda a evitar que este tipo de campañas tengan éxito y es el bloqueo automático de la ejecución de macros en aquellos archivos con orígenes que no sean de confianza (como los descargados desde Internet o recibidos mediante email).

Esta medida impide que se permita la ejecución de contenido en un fichero ofimático por parte de un usuario con tan solo pulsar un botón, poniendo las cosas un poco más difíciles a los delincuentes. Aun a pesar de esto, si los responsables de Emotet han seguido usando técnicas y plantillas ya vistas anteriormente es porque confían en que aun hay un número importante de empresas que no han actualizado sus versiones de Office y pueden seguir ejecutando macros maliciosas como hasta ahora.

No obstante, en previsión de que algunos usuarios dispongan de versiones actualizadas de Office, algunos investigadores han observado en las últimas horas como los delincuentes están usando otra táctica que consiste en pedirle al usuario que copie el documento malicioso en rutas específicas del sistema y que lo vuelva a ejecutar. Está técnica se observó hace unos meses, aunque faltaría ver como de efectiva resulta al tener que realizar el usuario unos engorrosos pasos.

En cualquier caso, vemos como Emotet no deja de evolucionar y adaptarse para seguir siendo una amenaza en la que puedan apoyarse varios grupos de delincuentes para distribuir sus creaciones.

Conclusión

Hablar de Emotet es hablar de una amenaza que sigue viva después de varios años y que ha superado incluso un desmantelamiento por parte de Europol. Es por eso que no debemos bajar la guardia y contar con soluciones de seguridad que sean capaces de detectar esta amenaza para evitar sufrir graves consecuencias.