Los troyanos bancarios que usan mensajes SMS con avisos de entrega de paquetes empiezan a propagarse por otros países europeos

Ha sido una de las amenazas que más ha afectado a los usuarios españoles durante los últimos meses, y ahora parece que ha empezado a dar el salto en busca de nuevas víctimas en otros países europeos. Hablamos de los troyanos bancarios para Android que utilizan mensajes SMS suplantando a empresas de logística que avisan de la entrega de un paquete y que han afectado a miles de usuarios desde que se detectaran las primeras muestras a mediados del pasado diciembre.

Evolución de las campañas

Esta campaña ha sido tan intensa que incluso algunos medios internacionales especializados se han hecho eco de ella, aunque con algunos errores a la hora de relacionar campañas diferentes que no tenían nada que ver. Como ya sabemos, las primeras muestras de este tipo de malware dirigido a usuarios españoles las empezamos a ver durante la segunda quincena del pasado mes de diciembre.

A partir de ese momento, los delincuentes fueron probando nuevos ganchos con los que atraer a más víctimas, usando el nombre de Correos, DHL, FedEx y otras empresas hasta que a finales de febrero se detectó el pico de infecciones, con un buen número de usuarios alertando sobre la recepción de estos mensajes y otros tantos buscando cómo desinstalar la aplicación maliciosa.

A principios de marzo se produce en Barcelona la detención de un grupo criminal especializado en realizar estafas mediante SMS, y que algunos medios relacionaron erróneamente con las campañas de propagación de troyanos bancarios. En realidad, los delincuentes detenidos se dedicaban a suplantar la identidad de empresas como entidades bancarias, servicios de logística y de operadores móviles mediante webs fraudulentas, para robar las credenciales de los usuarios sin instalar troyanos en los dispositivos de las víctimas, tal y como se puede leer en la nota de prensa publicada por los Mossos d’Esquadra el pasado 5 de marzo.

Buena prueba de que esta operación policial no estaba relacionada con la propagación de troyanos bancarios mediante el envío de SMS es que en los días posteriores a la detección de este grupo se han seguido produciendo estos envíos y los usuarios han seguido alertando sobre la recepción de estos mensajes, que cada vez suplantan a más empresas para tratar de resultar convincentes.

Situación actual

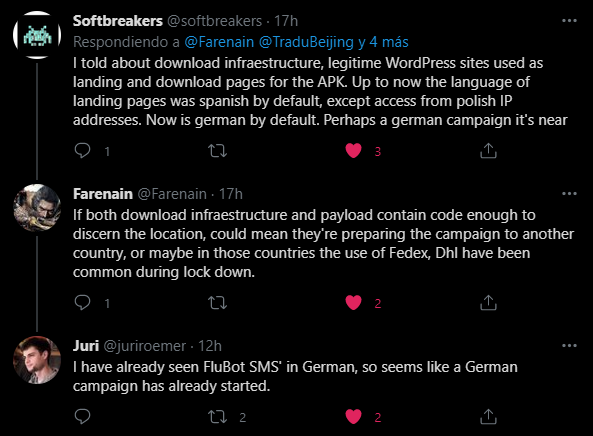

Con el éxito obtenido por este grupo criminal entre usuarios españoles, no es de extrañar que los delincuentes quieran repetir la jugada en otros países. Así pues, varios investigadores alertaron al empezar a ver recientemente campañas similares en países como Polonia o Alemania.

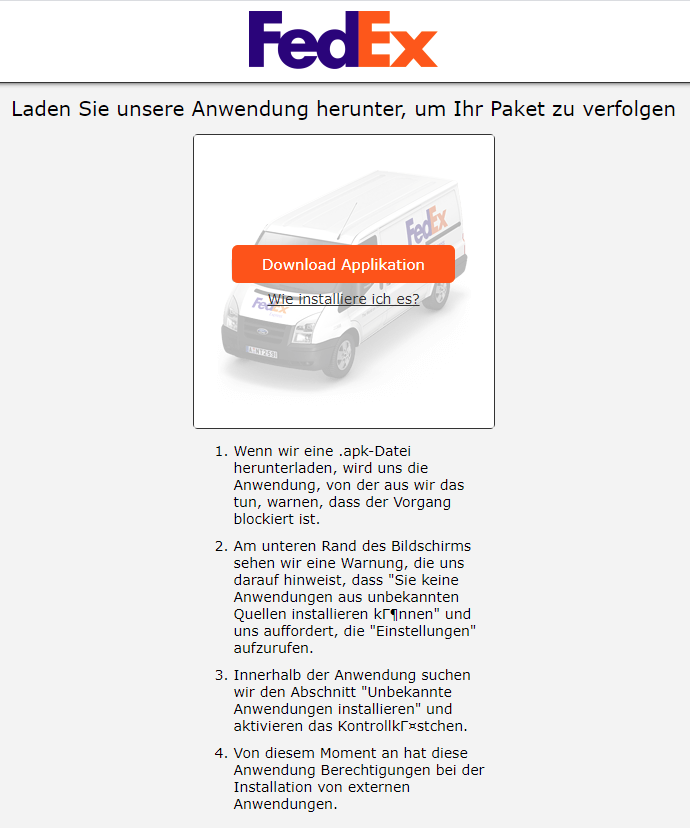

Si echamos un vistazo a la web usada en la campaña más reciente y dirigida a usuarios de Android alemanes, podemos observar como es un calco de la utilizada previamente en España suplantando a la empresa de logística FedEx. Esto no debería extrañarnos, ya que al ser una plantilla que ha funcionado bien en nuestro país y tratarse de una empresa que opera en todo el mundo, es bastante lógico que los delincuentes decidan apostar sobre seguro.

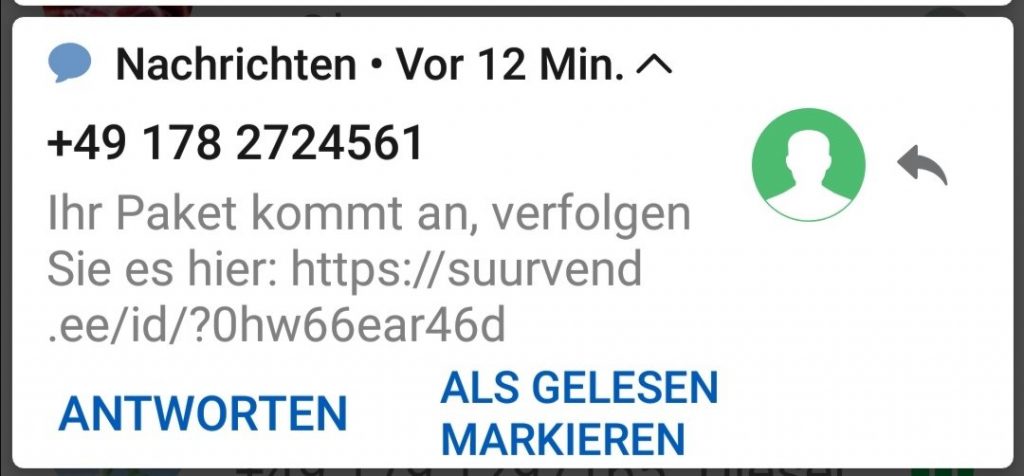

Algunos usuarios alemanes han empezado a informar de la recepción de estos mensajes recientemente, algo que indicaría que la campaña ya está activa en su país y es cuestión de tiempo que se extienda, a menos que se alerte a los ciudadanos y se pueda contener a tiempo.

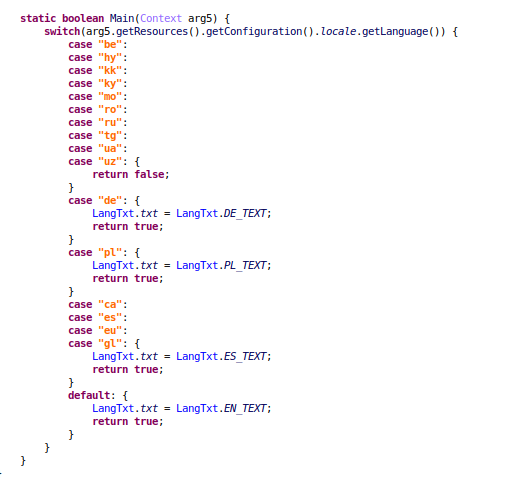

Además, investigadores como @Farenain han analizado el código fuente del malware y han encontrado información muy interesante acerca de los idiomas que revisa al infectar el dispositivo. Dentro del código vemos que lenguajes como el ruso, armenio, ucraniano, moldavo, rumano o uzbeco (entre otros) devuelven un valor “false” en la función booleana, lo que indicaría que el malware no se activaría en dispositivos configurados con estos idiomas y nos da una pista acerca de la procedencia de esta amenaza.

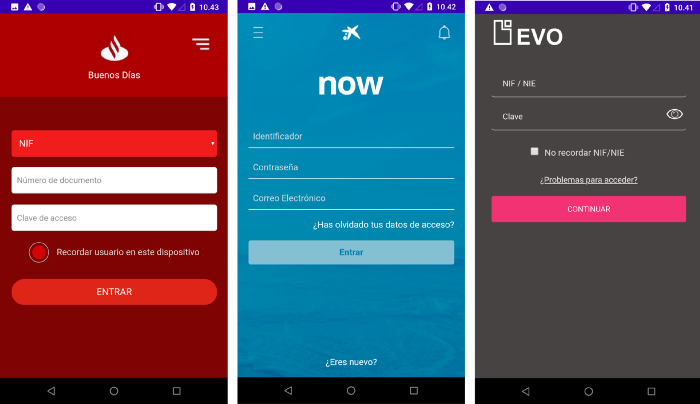

Sin embargo, vemos como esta función devuelve el valor “true” cuando detecta idiomas como el alemán, polaco, español, catalán, euskera y gallego, indicándole al malware que puede continuar con su acción maliciosa en dispositivos configurados con estos idiomas (además del inglés, que es el idioma por defecto). En ese caso, el malware identificará aplicaciones relacionadas con la banca online o las criptomonedas que estén instaladas en el dispositivo y colocará un formulario fraudulento encima de la app original cuando el usuario trate de acceder a ella.

Utilizando esta técnica tan sencilla como efectiva (conocida como overlay) el troyano bancario obtiene las credenciales de acceso del usuario y, seguidamente, intenta realizar una transferencia bancaria desde la cuenta de la víctima a una cuenta controlada por los delincuentes. Para eso necesita interceptar el SMS de verificación con un código temporal de un solo uso que el banco suele enviar para confirmar estas operaciones, pero como al instalar la aplicación fraudulenta esta obtiene permisos de lectura de SMS, puede interceptar estos mensajes sin que el usuario se dé cuenta.

Conclusión

Que esta amenaza intente obtener nuevas víctimas en otros países tras el éxito obtenido en España no debería sorprendernos. Es algo que ya hemos visto con anterioridad, por ejemplo con los troyanos bancarios procedentes de América Latina, y es la forma que tienen los delincuentes de maximizar beneficios. Por ese motivo, además de estar atentos a los mensajes que recibimos, los enlaces que pulsamos y aplicaciones que instalamos, debemos contar con una solución de seguridad que sea capaz de detectar y eliminar estas amenazas antes de que nos causen un perjuicio económico importante.