Una plaga que no cesa: continúan las campañas de infostealers dirigidas a empresas españolas

La cantidad de intentos de robo de credenciales y otro tipo de información confidencial por parte de los delincuentes no parece decaer con el paso del tiempo y, salvo periodos muy puntuales que suelen coincidir con los de vacaciones, es normal que todos los días encontremos nuevos casos en los buzones de correo, camuflados como emails con temática de pagos, facturas, presupuestos y otros asuntos similares.

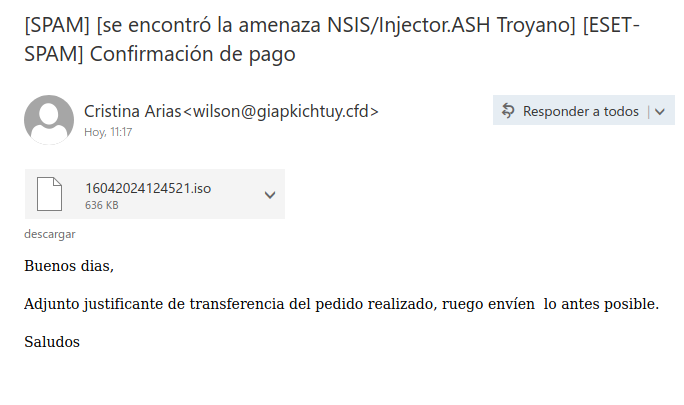

Confirmación de pago

Las técnicas que utilizan los delincuentes especializados en el robo de información utilizando infostealers no han variado demasiado en los últimos años, al menos las que utilizan para esta labor conocidas familias de malware especializado en realizar estas acciones. El correo electrónico sigue siendo el vector de ataque más usado, más específicamente, aquellos emails que hacen referencia a algún tipo de pago pendiente, factura o presupuesto dirigido a los departamentos de administración y otros departamentos similares.

Al repasar las campañas recientes que se están detectando en España durante los últimos días, observamos cómo se repiten estas técnicas. Aun con varios puntos a tener en cuenta que nos pueden resultar sospechosos de nada que nos fijemos en el mensaje, no son pocos los usuarios que caen en la trampa de los ciberdelincuentes.

Si tomamos como ejemplo el email sobre estas líneas, observamos que tanto el asunto como el cuerpo del mensaje son genéricos, breves y que provocan interés y sensación de urgencia para abrir el fichero adjunto. Además, en esta ocasión los delincuentes no han tenido en cuenta un aspecto crucial para tratar de hacer pasar el email como legítimo, ya que la dirección del remitente puede despertar sospechas con solo fijarnos en ella.

Por desgracia, los delincuentes no siempre necesitan cuidar al detalle sus campañas de correos maliciosos, sabedores de que un número lo suficientemente elevado de usuarios descargará y ejecutará el fichero adjunto casi de forma automática, siguiendo el mismo proceso que repite docenas de veces al día.

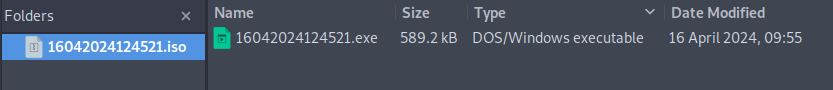

En esta ocasión nos encontramos ante un fichero ISO que actúa como contenedor de un ejecutable EXE. De esta forma, los atacantes tratan de que su amenaza pase desapercibida al no tener el fichero ejecutable la marca que los sistemas Windows otorgan a los archivos descargados de Internet, conocida como “Mark of the web” y que suele implicar una revisión más exhaustiva por parte del sistema operativo en búsqueda de posibles comportamientos maliciosos.

Ejecución y fallos en el diseño de la campaña maliciosa

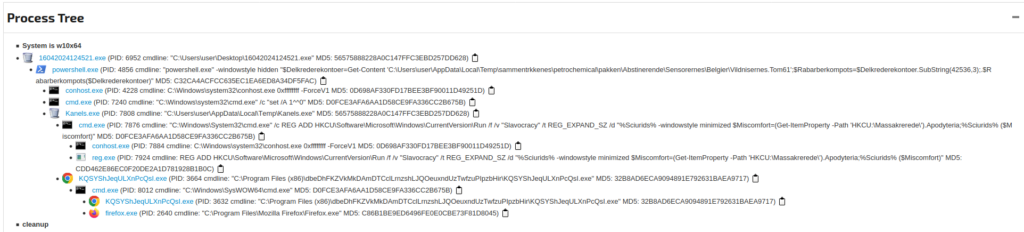

Los ficheros ejecutables que acompañan estos correos maliciosos no suelen desplegar su funcionalidad final inmediatamente después de que el usuario los ejecute. Lo normal, y este caso no es la excepción, es que lancen una cadena de infección que implique la ejecución de código adicional y la descarga o volcado en disco de la carga final o payload, correspondiente al malware con las funcionalidades deseadas por los delincuentes.

Sin embargo, en vez de realizar la infección de forma transparente, los delincuentes detrás de esta campaña han dejado rastro que puede alertar al usurario de que se encuentra ante una amenaza y no frente a un documento que contiene una supuesta factura pendiente de pago o transferencia bancaria.

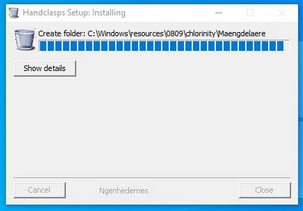

Así pues, durante la ejecución del código malicioso podemos observar que aparece una ventana mostrando la creación de carpetas en el sistema y cómo se colocan allí cierto tipo de ficheros.

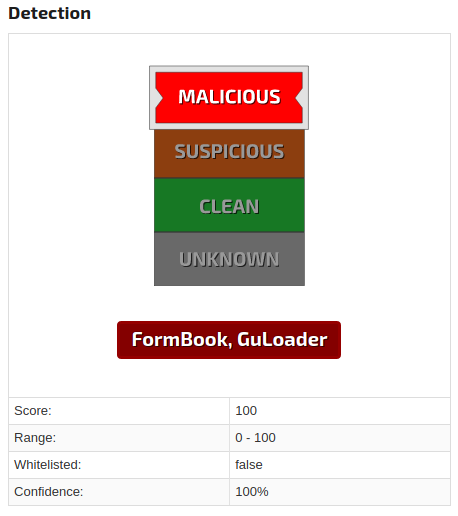

Esto es algo inusual en este tipo de infostealers, aunque algunas familias especializadas en el robo de credenciales bancarias han usado técnicas parecidas para camuflar su actividad sospechosa o incluso para evitar ser detectados, deteniendo la ejecución si el usuario no interactúa con la ventana mostrada en pantalla. No obstante, tanto el cargador usado para desplegar el malware en el sistema como la familia de infostealers usada en esta campaña están perfectamente identificados.

Estaríamos ante un nuevo ejemplo de utilización de Gu Loader, un descargador que utilizan habitualmente amenazas de este tipo como Formbook, Agent Tesla o Remcos, por poner solo unos ejemplos. En este caso, se detecta el infostealer Formbook, conocido por robar todo tipo de credenciales, aunque haciendo especial hincapié en aquellas relacionadas con clientes de correo, credenciales almacenadas en navegadores o las pertenecientes a clientes FTP o VPNs.

Es importante recordar que el robo de estas credenciales es solo el inicio de los problemas para las empresas atacadas. Con esta información en su poder, los delincuentes pueden preparar otro tipo de ataques o venderlas a otros delincuentes para que sean ellos quienes los lancen, ataques que van desde el robo de información corporativa hasta su cifrado y solicitud de rescate, pasando por la utilización de los equipos de la empresa para realizar otras campañas maliciosas.

Conclusión

Por mucho que nos hayamos acostumbrado a este tipo de amenazas, nunca debemos bajar la guardia, puesto que si bien pueden ser identificadas por un usuario entrenado y son fácilmente detectadas por las soluciones de seguridad modernas, en el caso de que los atacantes consigan su objetivo estaremos poniendo la información de nuestra empresa y su continuidad de negocio en peligro.