“Expediente de resolución de contrato”: documento usado como cebo para el robo de credenciales

Si a algo nos han acostumbrado las sucesivas campañas de propagación de infostealers es a su insistencia. Continuamente detectamos nuevos correos electrónicos con diferentes asuntos, aunque la mayoría hacen relación a facturas y pagos pendientes. Sin embargo, cada cierto tiempo aparece una nueva campaña que se diferencia del resto en algún aspecto, como la que analizamos en este artículo.

Un correo con temática judicial

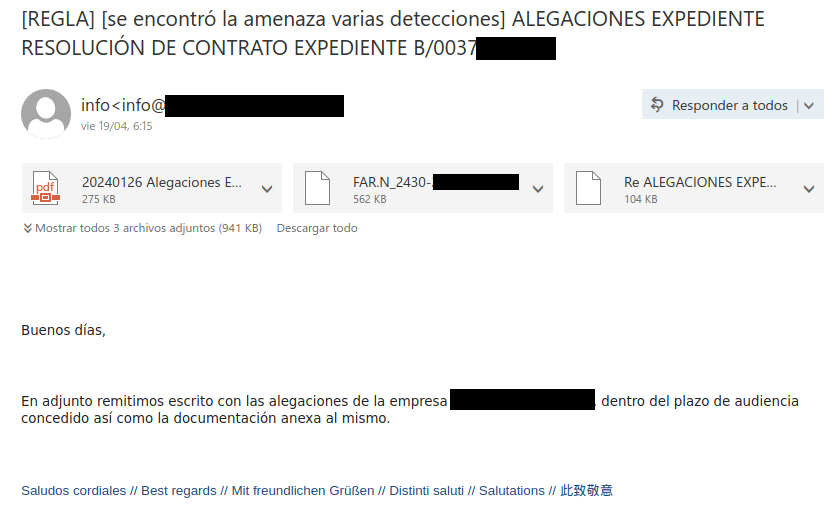

De entre todos los correos maliciosos que hemos revisado recientemente, hay uno que nos ha llamado poderosamente la atención por el asunto utilizado y también por uno de los ficheros usados como cebo. Se trata de un correo remitido desde una empresa madrileña de equipamientos tecnológicos que, en lugar de solicitar que revisemos un presupuesto, pago, factura o documento similar, nos invita a descargar documentación relacionada con una reclamación relacionada con un expediente de resolución de contrato.

Sabiendo que este asunto resulta bastante llamativo y que, normalmente, los destinatarios de este tipo de mensajes suelen ser los departamentos de administración y finanzas, es fácil que un correo así destaque sobre el resto. La finalidad de los delincuentes es la habitual: conseguir que los usuarios que reciban este correo sientan curiosidad por su contenido y descarguen y ejecuten los ficheros adjuntos.

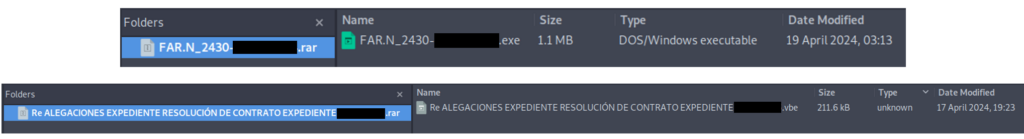

En la parte de código malicioso tenemos dos archivos, en concreto un ejecutable EXE y otro en formato Visual Basic, ambos con la finalidad de terminar desplegando un infostealer en el sistema de la víctima.

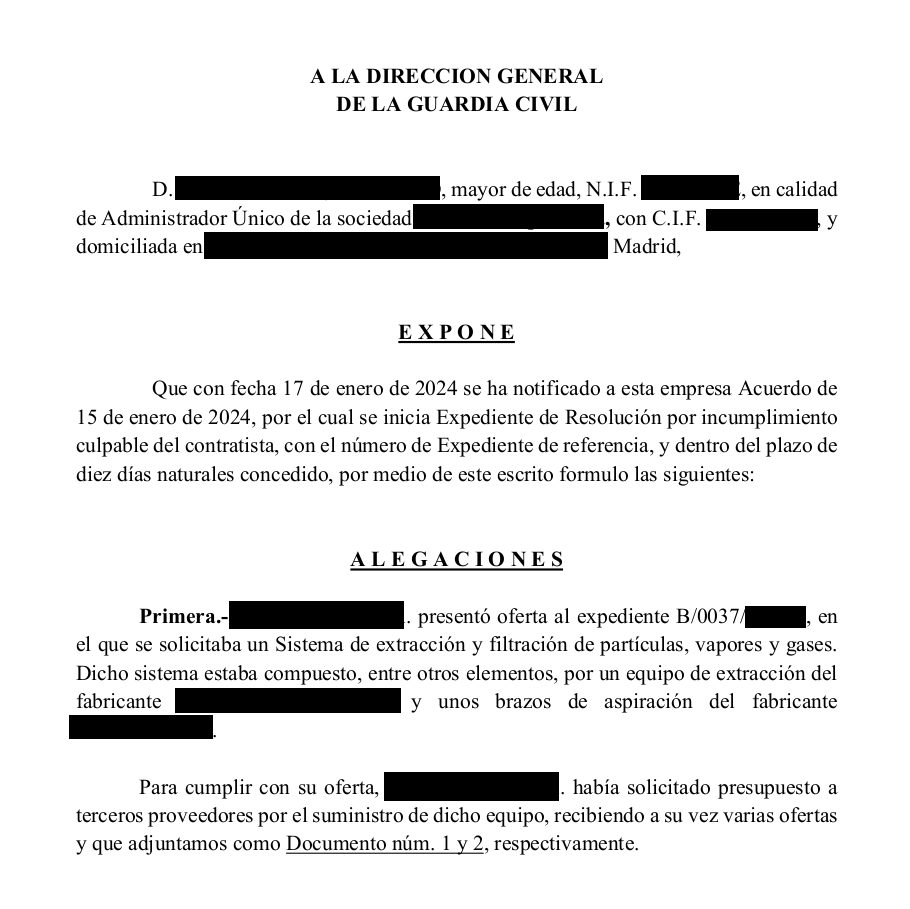

Sin embargo, hay un tercer fichero adjunto en formato PDF que llama poderosamente la atención, ya que en una extensión de tres páginas expone una demanda de expediente de resolución aparentemente por el incumplimiento de contrato de un supuesto proveedor.

En dicho documento se mencionan datos fiscales tanto de la empresa por la que se hacen pasar los delincuentes como de su administrador único (motivo por el cual hemos omitido esa información en la captura). Esto nos puede hacer pensar que, probablemente, los delincuentes hayan tenido acceso a una cuenta de correo de dicha empresa y estén utilizando información sustraída de sus correos legítimos para preparar este tipo de campañas haciéndolas, de paso, más creíbles.

Destapando la amenaza

Como dato interesante de esta campaña en concreto, observamos que los delincuentes han adjuntado dos ficheros maliciosos en lugar de uno solo. De cualquier forma, la cadena de infección termina instalando el código malicioso en el dispositivo de la víctima, de forma directa en el caso del archivo ejecutable EXE y previa ejecución de un comando en PowerShell si el usuario decide ejecutar el archivo en formato Visual Basic.

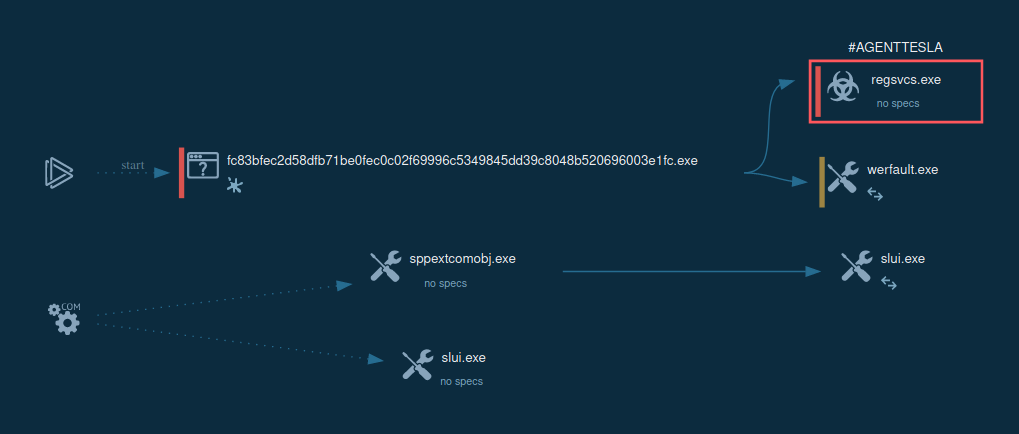

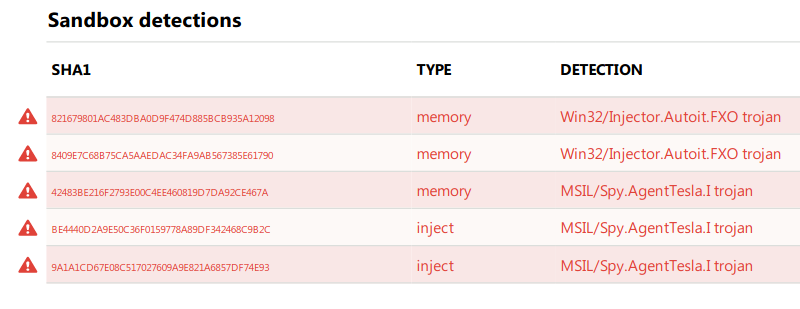

Siguiendo todo el proceso de ejecución del infostealer, desde que la víctima lo ejecuta hasta que se carga en la memoria del sistema, podemos ver que es detectado por las soluciones de seguridad como una variante del conocido Agent Tesla, amenaza especializada en el robo de todo tipo de credenciales pero, especialmente, de aquellas almacenadas en aplicaciones como navegadores de Internet, clientes de correo, clientes FTP o VPNs, entre otras.

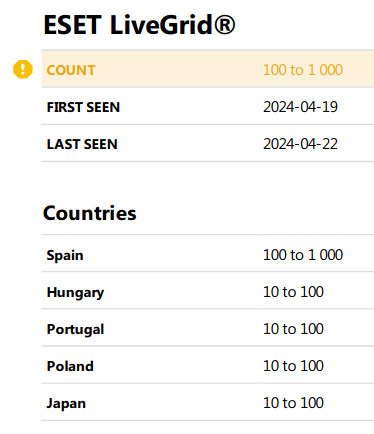

Además, gracias a los datos que nos proporciona la telemetría vemos como esta variante en concreto se ha propagado especialmente en España, algo que no nos resulta extraño ya que llevamos mucho tiempo observando este tipo de campañas, siendo nuestro país uno de los que más detecciones registra.

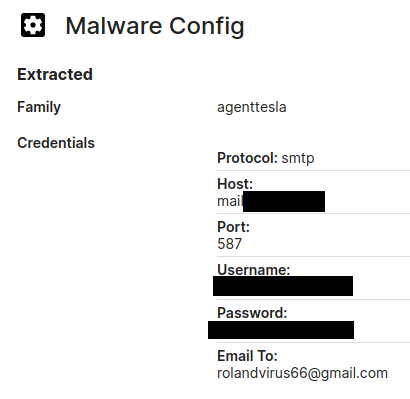

Así como los delincuentes suelen usar cuentas de correo pertenecientes a empresas robadas previamente para enviar sus campañas de correos maliciosas, también utilizan servidores de correo comprometidos para enviar las credenciales recopiladas del sistema de la víctima a cuentas controladas por ellos. Vemos que tampoco tienen problema en que las cuentas que usan para recibir estas credenciales robadas se muestren claramente en la configuración del infostealer, como tampoco tienen problema en utilizar cuentas gratuitas como las que proporciona Gmail para esta finalidad.

Hemos de tener en cuenta que la mayoría de las campañas donde se utilizan infostealers están preparadas por delincuentes que, muchas veces, no tienen demasiada experiencia en el mundo del cibercrimen. Ellos simplemente compran los kits de malware que son preparados por otros delincuentes con más conocimientos y alquilan la infraestructura o utilizan cuentas comprometidas previamente para lanzar sus campañas de correos maliciosos.

La finalidad de estas credenciales robadas suele ser preparar otros ataques más peligrosos que pueden incluir desde el robo de información confidencial a la solicitud del pago de un rescate, previo cifrado o amenaza con hacer dicha información pública. También pueden utilizar el acceso a los sistemas comprometidos para usar sus recursos en otras campañas maliciosas.

Conclusión

Aunque hayamos analizado un caso que pueda parecer más convincente que otros revisados anteriormente, no debemos olvidar que evitar este tipo de amenazas es sencillo si sabemos cómo funcionan. Desconfiar de mensajes no solicitados y evitar pulsar en los enlaces o ficheros adjuntos que incluyan sin antes asegurarnos de que son inofensivos resulta esencial, además de contar con una solución de seguridad que sea capaz de detectar este tipo de amenazas antes de que supongan un riesgo para la información confidencial de nuestra empresa.