“Detalles del envío”: suplantan a empresas de transporte como DHL y Fedex para robar información

Hace meses que venimos observando cómo las campañas de propagación de amenazas que se hacen pasar por empresas de transporte vienen produciéndose de forma periódica. Durante esta semana, sin ir más lejos, hemos observado varios ejemplos, tanto de las amenazas que suplantan a la empresa estatal española Correos como de las que suplantan a empresas internacionales.

Correos de Fedex y DHL

La estrategia seguida por los delincuentes es bien conocida y utilizada con anterioridad, pero eso no quita que siga siendo igual de efectiva que hace unos meses. Básicamente consiste en enviar un correo haciéndose pasar por una de estas conocidas empresas de transporte y mensajería indicando que se adjunta un documento relacionado con una factura o justificante de envío, con la esperanza de que el usuario que reciba el email lo abra.

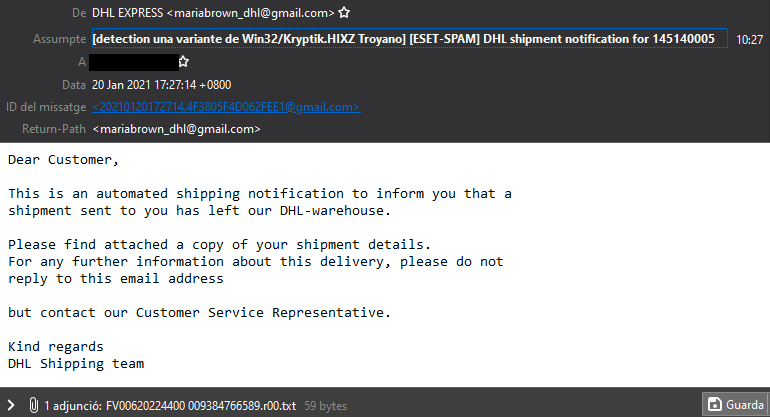

A continuación vemos uno de estos mensajes recibidos en el día de hoy y que se hace pasar por la empresa DHL.

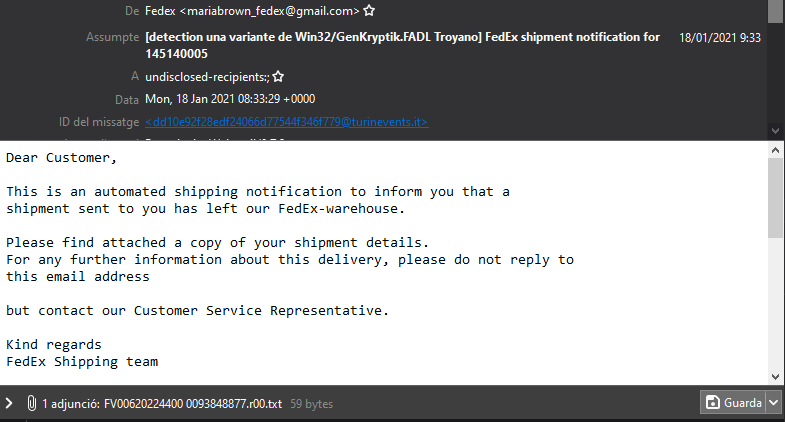

Si nos fijamos, es exactamente el mismo mensaje que observamos hace un par de días, pero en esa ocasión se suplantaba a la empresa Fedex. Al revisar el remitente de estos mensajes podemos observar cosas que no cuadran, como, por ejemplo, que el mensaje se remite desde una dirección de Gmail en lugar de desde un dominio corporativo perteneciente a una de esas empresas.

De hecho, si nos fijamos en el remitente, podemos observar como en ambos correos se menciona a la misma persona y solo cambia el nombre de la empresa. Este detalle, unido a que el cuerpo del mensaje y el formato del adjunto son idénticos, son indicios claros de que los delincuentes detrás de ambas campañas son los mismos.

El adjunto malicioso

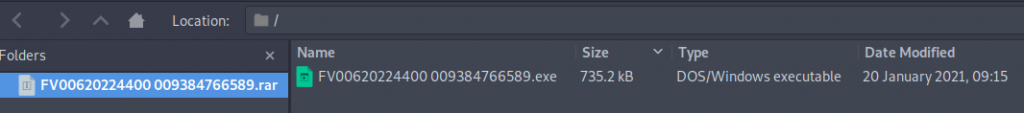

La intención de los delincuentes es que aquellos usuarios que reciban estos emails abran el fichero adjunto. Este fichero es un archivo comprimido que contiene un ejecutable en formato EXE en su interior. Si nos parásemos a revisar este punto, comprobaríamos que si estamos esperando abrir un documento con información de un envío no tiene sentido que lo que se nos ofrezca sea un archivo ejecutable. Sin embargo, aún a día de hoy, hay muchos usuarios que no comprueban este punto.

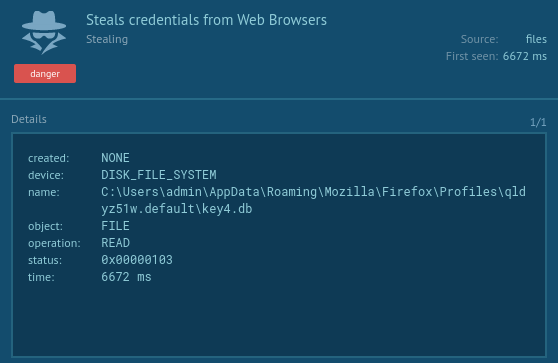

Al tratar de abrir este archivo ejecutable se ejecuta el malware preparado por los delincuentes, que en esta ocasión trata de robar aquellas credenciales que estén almacenadas en nuestros navegadores de Internet. Esto puede parecer algo sin demasiada repercusión para algunos usuarios, pero tiene mucha más importancia de la que parece.

No es solo que mediante el robo de estas credenciales los delincuentes puedan acceder a sitios webs y servicios online como proveedores de email, redes sociales o incluso a páginas de banca online. Hemos de tener en cuenta que con muchas personas trabajando desde sus casas debido a la situación sanitaria actual, es muy probable que algunos guarden las credenciales de acceso la red de su empresa o VPN en sus navegadores, por lo que los delincuentes podrían conseguir acceso a sistemas y redes corporativas, robar información confidencial o incluso cifrarla para solicitar a continuación un rescate.

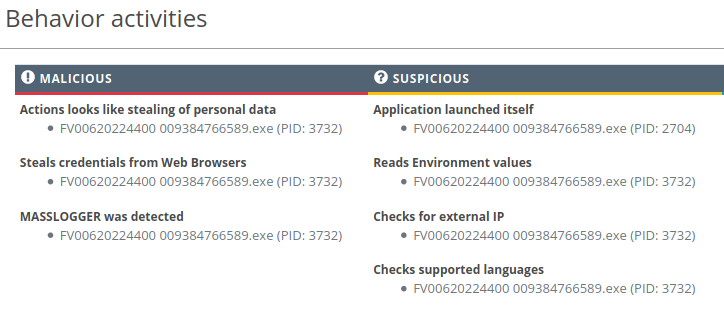

En este caso estaríamos ante una amenaza conocida como Masslogger, encargada precisamente de robar credenciales e información personal de aquellos sistemas que infecta, tal y como podemos ver en la tabla a continuación.

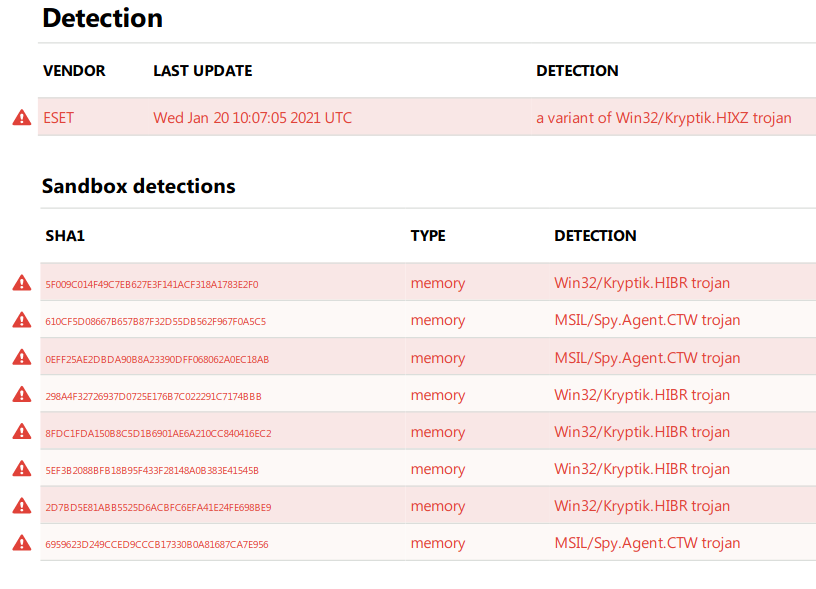

Las soluciones de seguridad de ESET detectan esta amenaza de varias formas, ya que, por ejemplo, el fichero adjunto es detectado como una variante del troyano Win32/Kryptik.HIXZ, mientras que si ejecutamos el archivo malicioso en un entorno controlado podemos observar como ESET también detecta la ejecución del código malicioso en memoria como el troyano MSIL/Spy.Agent.CTW.

Conclusión

Aunque a primera vista podríamos pensar que estamos ante un malware que solamente roba información personal de aquellas víctimas a las que infecta, la situación actual hace que muchas empresas hayan aumentado su superficie de ataque. Por ese motivo es muy probable que los delincuentes traten de acceder a las redes corporativas mediante el robo de credenciales almacenadas en los sistemas de sus empleados, muchos de los cuales se encuentran trabajando desde casa y utilizando equipos sin actualizar e indebidamente protegidos.