Regresan las campañas de malware suplantando a DHL y a un supuesto Burofax Online

Llevamos más de un año revisando las sucesivas campañas protagonizadas por varias familias de troyanos bancarios con origen en Latinoamérica, así como otras familias de malware que intentan robar credenciales almacenadas en aplicaciones, y ya no nos sorprende ni lo insistentes que pueden llegar a ser ni las técnicas usadas para tratar de conseguir nuevas víctimas. Buen ejemplo de ello son los correos que hemos estado recibiendo desde hace unas horas y que suplantan a una conocida empresa de paquetería y a un servicio de burofax online.

La factura de DHL

La suplantación de identidad de empresas de paquetería es una tendencia que viene incrementándose desde hace meses. En nuestro blog hemos analizado numerosos casos de, por ejemplo, campañas que usaban el nombre de DHL para conseguir nuevas víctimas, campañas como la que adjuntan una supuesta factura relacionada con un envío realizado con esta empresa.

Hace unos meses vimos un caso similar, y no parece que los delincuentes hayan cambiado la plantilla, más allá de actualizar la fecha, señal de que esta estrategia les funcionó bien y quieren volver a intentarlo.

Junto a este correo encontramos un archivo adjunto de nombre “Facturas DHL Parcel 30_220850.PDF.gz”, donde podemos observar como los delincuentes utilizan una doble extensión para hacer creer a sus víctimas que están abriendo un fichero PDF. En realidad, se trata de un archivo ejecutable EXE que es detectado por las soluciones de seguridad de ESET como una variante del troyano Win32/Injector.EONT.

Este tipo de troyanos son conocidos por robar credenciales almacenadas en aplicaciones como navegadores de Internet, clientes de correo, VPNs o clientes FTP, entre otros, credenciales que pueden ser usadas posteriormente no solo para acceder a cuentas personales de las víctimas, sino también a redes corporativas internas con la finalidad de realizar nuevos ataques.

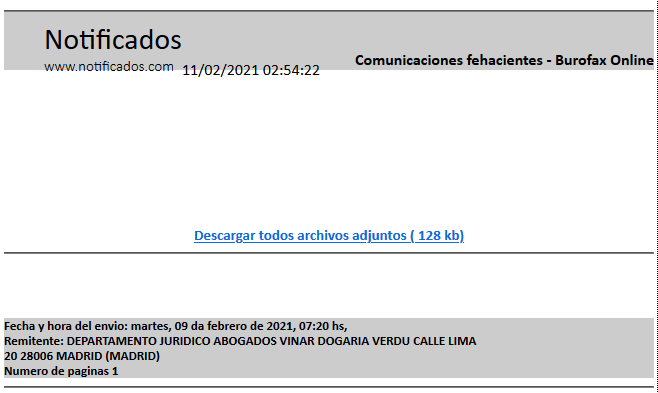

Burofax online

Una de las plantillas más utilizada en los últimos meses por los troyanos bancarios es la que se hace pasar por un supuesto burofax online remitida desde el departamento jurídico de un bufete de abogados de Madrid. En el correo recibido no se nos informa del contenido de dicho burofax y tan solo veremos un enlace para realizar una supuesta descarga de ficheros.

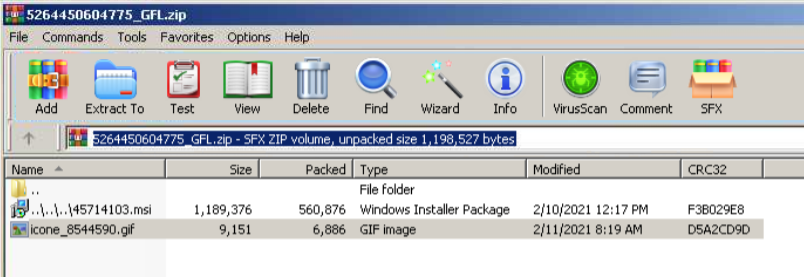

Una vez descargado el fichero ZIP vemos que contiene dos archivos que nos resultan muy familiares, de campañas anteriores de troyanos bancarios con origen en Latinoamérica. Podemos observar un fichero MSI que actúa como descargador de primera fase y que se encarga de contactar con un servidor controlado por los delincuentes para descargar y ejecutar el resto de componentes de este malware.

Como es habitual en este tipo de campañas, en caso de que el usuario termine ejecutando el archivo MSI, comenzará la cadena de infección que terminará con la instalación del troyano bancario identificado por las soluciones de ESET como Spy.Mekotio. A partir de ese momento, si la víctima trata de acceder a una entidad bancaria que esté en la lista del troyano, este suplantará la web superponiendo una pantalla de acceso fraudulenta para robar las credenciales y el código de verificación recibido para poder realizar transferencias bancarias y robar dinero de la cuenta del usuario.

Conclusión

Este tipo de campañas son bastante recurrentes durante los últimos meses en España y otros países, y si se siguen produciendo sin observar grandes cambios en ellas es porque siguen consiguiendo víctimas. Por eso debemos continuar informando al mayor número de usuarios posible y contar con una solución de seguridad que sea capaz de detectar y eliminar este tipo de amenazas antes de que puedan suponernos un serio problema.