Siguen los casos de los SMS suplantando a empresas de logística como FedEX

Los mensajes SMS que suplantan a empresas de mensajería y transporte se han convertido en algo habitual desde que, a finales del año pasado, empezáramos a ver como los delincuentes comenzaban a utilizar esta táctica de forma masiva para propagar sus troyanos bancarios para Android. Desde entonces las campañas de este estilo se han ido sucediendo, suplantando primero a Correos, luego a DHL y posteriormente a FedEX.

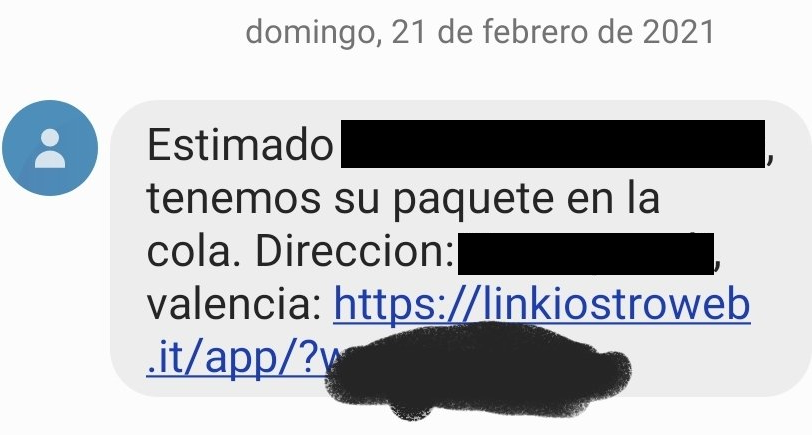

SMS sin empresa de mensajería como remitente

Durante los últimos días este tipo de mensajes se han seguido enviando y son bastantes los usuarios que han alertado de haber recibido alguno de ellos. Sin embargo, en esta ocasión el mensaje que hacía referencia a una empresa de transporte ha sido sustituido por uno más general donde se menciona el nombre del destinatario y una dirección de entrega.

El incluir el nombre de la persona que recibe el SMS puede hacer que el receptor piense que esté ante un mensaje legítimo, obteniéndose esta información de la lista de contactos de una víctima infectada previamente por este malware. Es un cambio de estrategia simple pero que puede resultar muy efectivo para propagar este tipo de amenazas.

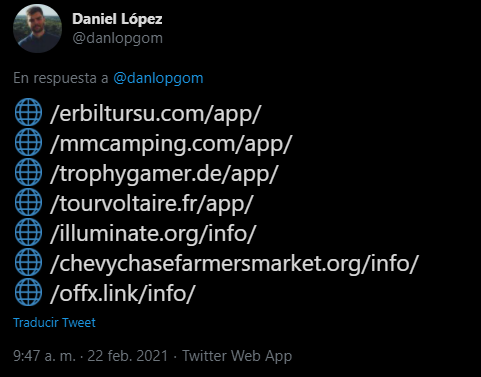

Otro detalle importante es que, a diferencia de campañas anteriores donde en las webs comprometidas por los delincuentes se incluía la carpeta /fedex/ para identificar la campaña, en los enlaces detectados durante los últimos días se ha cambiado esta carpeta por otras más genéricas de nombre /app/ o /info/ tal y como podemos observar en la información proporcionada por el investigador Daniel López.

De estos enlaces algunos siguen activos en el momento de escribir este artículo, mientras otros ya han sido eliminados por los propietarios de las webs comprometidas. Sorpende ver que muchas de esas webs pertenecen a empresas de todo tipo más que a usuarios particulares, lo que nos ayudaría a comprender la magnitud de esta campaña y los recursos con los que cuentan los delincuentes.

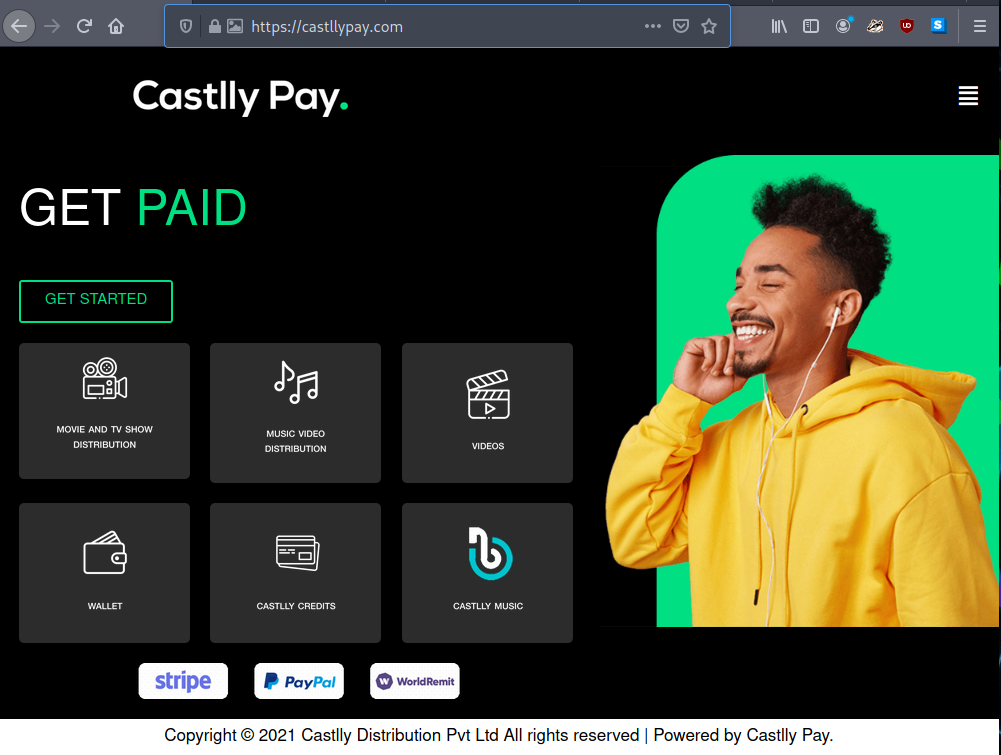

Además, cuando el usuario accede a alguno de estos enlaces e intenta descargar la app se produce una redirección a otra web comprometida, en donde se está alojando la aplicación maliciosa. Un ejemplo sería la siguiente dirección web a la que se accede cuando se es redirigido tras pulsar sobre alguno de los enlaces anteriores y donde sí aparecen carpetas haciendo referencia a la campaña de FedEX:

/castllypay[.]com/fedex/?jc7d7szr44xpcj…

De nuevo nos encontramos ante numerosas webs pertenecientes a empresas o servicios en lugar de webs personales como blogs, algo que suele ser más habitual y, seguramente, más fácil de comprometer por los atacantes.

Funcionamiento de la aplicación

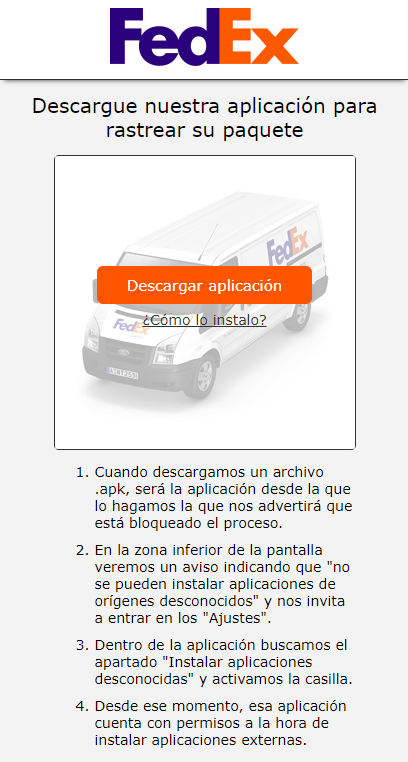

En lo que respecta al funcionamiento de la aplicación, no encontramos cambios con respecto a las versiones analizadas con anterioridad. La web que se muestra a los usuarios de Android que accedan a alguno de los enlaces proporcionados por los delincuentes cuenta con la misma imagen y el mismo botón para descargar la aplicación que ya se observó hace unas semanas.

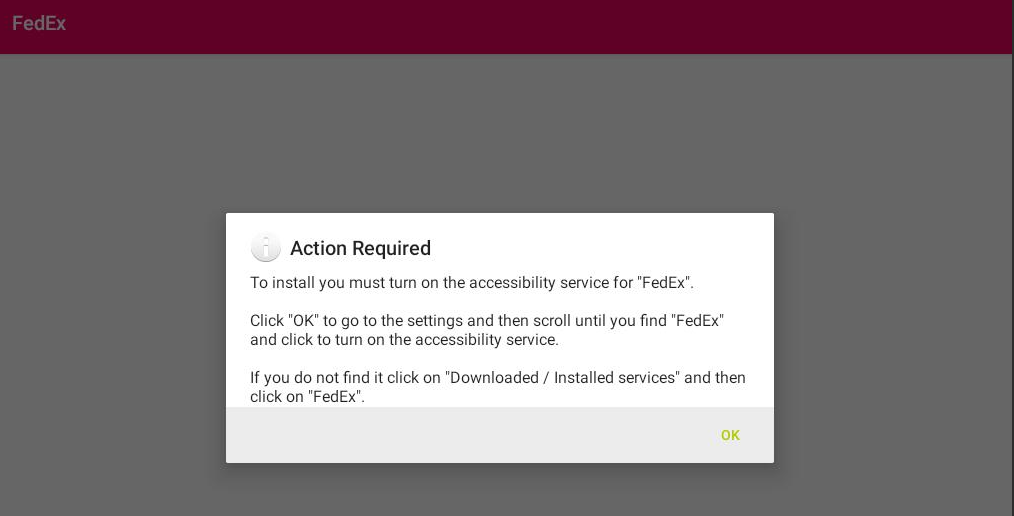

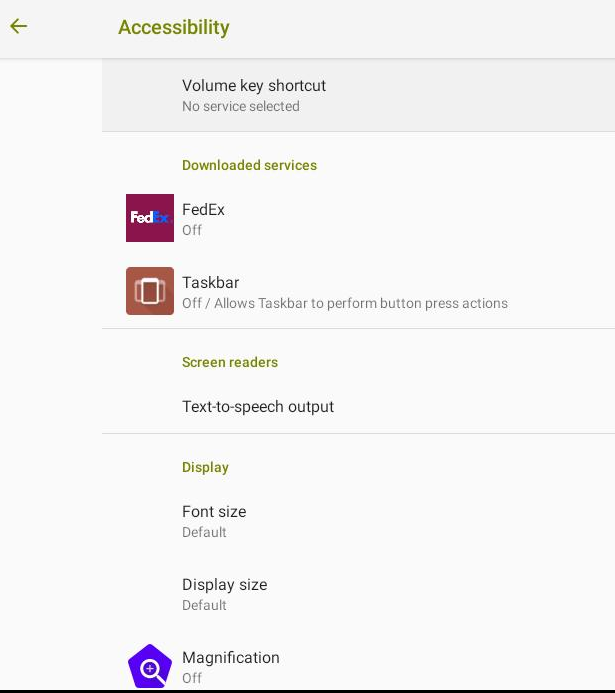

Con respecto a la instalación de esta app, vemos que sigue pidiendo permisos de accesibilidad para poder ocultarse en el sistema y dificultar su desinstalación. Debemos recordar que para instalar esta aplicación en nuestro dispositivo Android se debe descargar e instalar de forma manual, activando la opción que permite la instalación de apps desde fuentes que no son de confianza y otorgándole los permisos solicitados también de forma manual.

Una vez instalada la aplicación, esta queda configurada con permisos de accesibilidad. Si el usuario infectado trata de desinstalarla de forma habitual se encontrará con que no puede y deberá primero quitarle este permiso especial antes de poder desinstalarla. Además, al obtener también permisos para leer nuestra libreta de contactos y enviar y recibir SMS, esta aplicación maliciosa utilizará el dispositivo infectado para enviar mensajes y propagarse entre sus contactos, con el consiguiente coste derivado de ese envío.

Recordemos que esta aplicación tiene funciones de troyano bancario, por lo que si la víctima accede a una aplicación de su entidad bancaria, los delincuentes pueden robar las credenciales de acceso y el código de verificación que se suele enviar por SMS para robar dinero de su cuenta bancaria. Las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano Android/TrojanDropper.Agent.HIF.

Funcionamiento en iPhone

En lo que respecta a los usuarios de iPhone que reciban uno de estos mensajes SMS y pulsen sobre el enlace proporcionado, debido a que Apple no permite la instalación de aplicaciones desde fuera de su tienda oficial, los delincuentes no pueden instalar nada malicioso en el sistema.

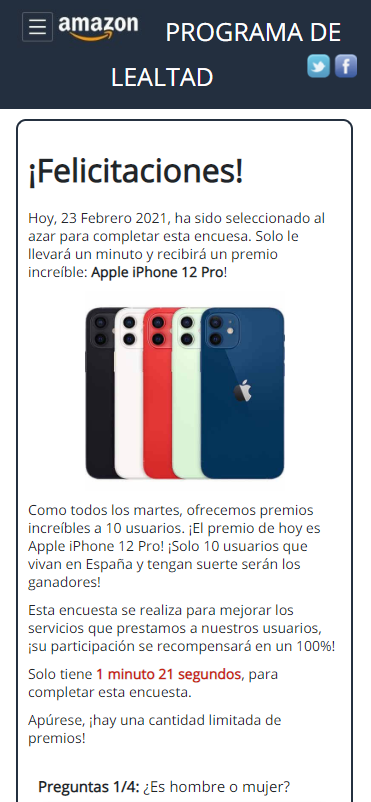

No obstante, al detectar que la conexión a una de las web comprometidas se realiza desde uno de estos dispositivos se redirige al usuario a una web que suplanta a Amazon, donde se le ofrece la posibilidad de realizar encuestas a cambio de, supuestamente, conseguir premios.

Como ya hemos visto en ocasiones anteriores, estas encuestas suelen terminar en la solicitud de datos personales del usuario para enviarle el supuesto premio ganado, datos que incluyen los de la tarjeta de crédito para realizar cargos asociados a servicios de suscripción con una tarificación elevada.

Conclusión

A pesar de llevar varias semanas detectando este tipo de campañas en España, parece que su intensidad no disminuye. Esto podría ser debido al éxito que están obteniendo, algo que anima a los delincuentes a seguir tratando de conseguir nuevas víctimas en nuestro país. Además, la elevada cantidad de webs comprometidas indica que estamos ante un grupo de delincuentes muy decididos en conseguir el mayor número de víctimas posible, por lo que conviene que protejamos nuestro dispositivo Android con una solución de seguridad capaz de detectar y eliminar estas amenazas.