Multas de tráfico, notificaciones del SEPE y otros organismos oficiales usados en campañas de propagación de troyanos bancarios

Parece que, a pesar de los carnavales, los grupos de ciberdelincuentes brasileños especializados en la propagación de troyanos bancarios han encontrado un hueco entre caipirinha y caipirinha y visita al sambódromo para lanzar varias campañas de correos maliciosos con las que tratar de conseguir nuevas víctimas entre los ciudadanos españoles. Así lo hemos podido comprobar desde hace varios días en los que la detección de este tipo de amenazas se ha incrementado notablemente.

Multas de tráfico y otras notificaciones oficiales

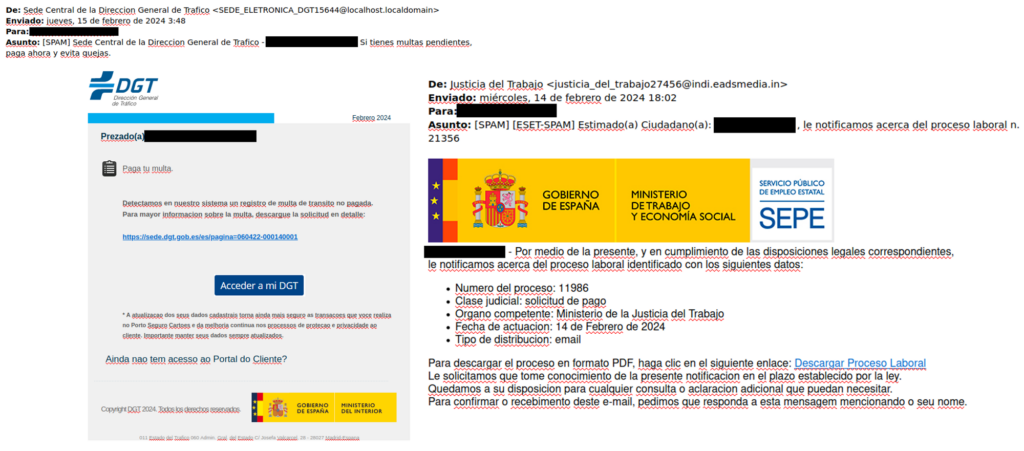

Entre las distintas plantillas de correo empleadas por los delincuentes durante estos últimos días encontramos varias referencias a organismos oficiales que han sido usados en campañas anteriores. Así pues, observamos referencias a una supuesta multa de tráfico emitida por la Dirección General de Tráfico y a un supuesto proceso laboral remitido por el Ministerio de Trabajo y Economía Social (plantilla que ya se utilizó en una campaña reciente protagonizada por el troyano bancario Ousaban).

Aunque los logotipos de los organismos oficiales suplantados pueden parecer convincentes, solo hace falta fijarse en algunos detalles de estos correos electrónicos para darnos cuenta rápidamente de que estamos ante una nueva suplantación de identidad perpetrada por nuestros conocidos grupos de delincuentes del otro lado del charco, amantes de la samba y la capoeira.

Para empezar, los remitentes de los correos no parecen muy legítimos, y esto resulta especialmente curioso, puesto que, en anteriores campañas, estos criminales se han preocupado de modificar adecuadamente la cabecera de los correos enviados para conseguir hacerlos lo más creíbles posible.

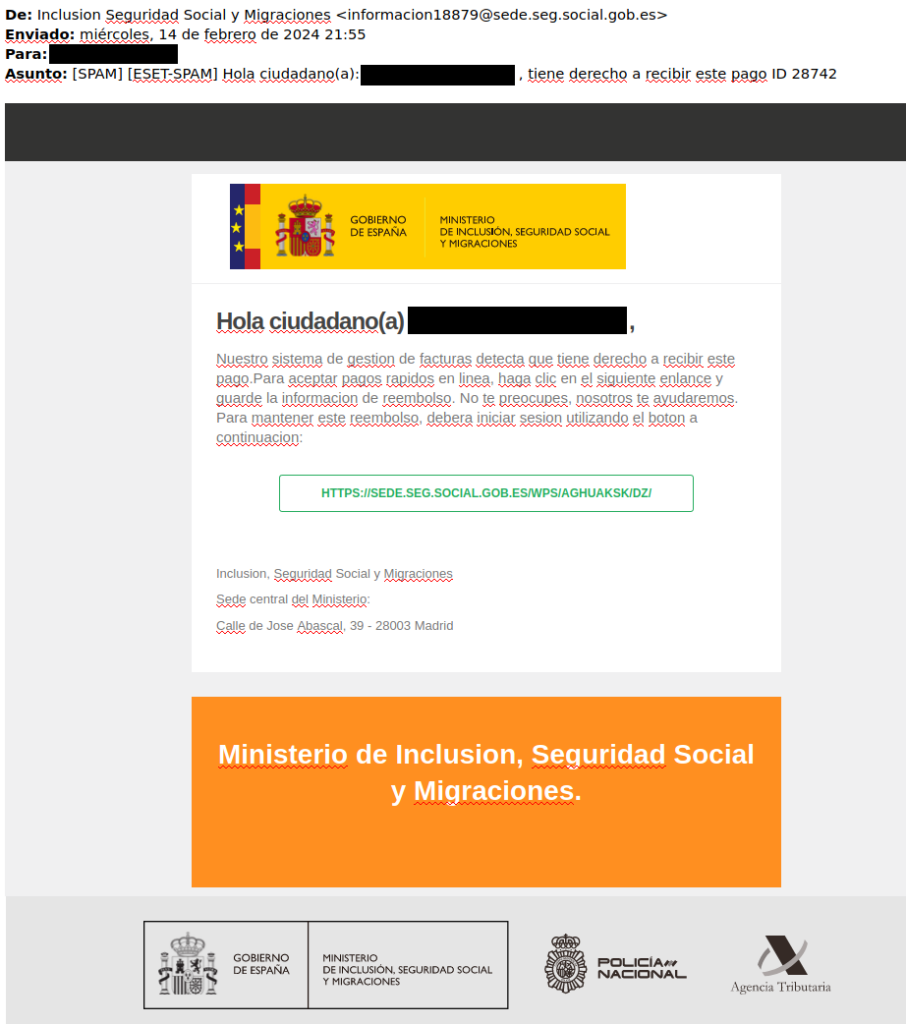

Además, el correo que trata de suplantar a la DGT no está completamente traducido, al estar la primera parte en español y la segunda en portugués, algo que delata la procedencia de estos delincuentes. Por otra parte, en las últimas horas también se han detectado varios correos haciéndose pasar por el Ministerio de Inclusión, Seguridad Social y Migraciones. Estos correos sí que está mejor preparados que los anteriores, ya que se ha utilizado una dirección de correo como remitente más creíble y el mensaje está completamente redactado en español, aunque el tono utilizado puede levantar sospechas.

Además, en este mensaje se ha cuidado el aspecto gráfico de la plantilla usada, incluyendo no solo un logotipo oficial en la cabecera, sino también varios en el pie del mensaje y usando diferentes colores para destacar las diferentes partes del mensaje.

Cadena de infección del malware

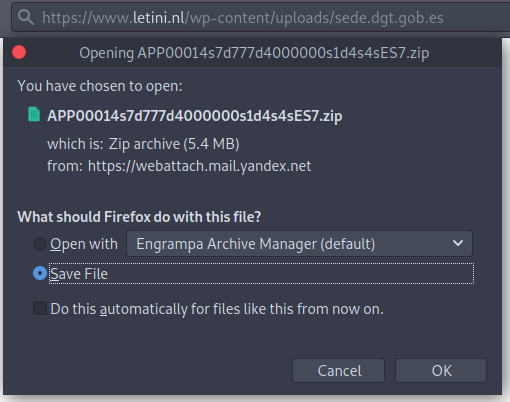

En esta ocasión comprobamos que los tres correos utilizan el mismo método para descargar el malware de primera fase. Este consiste en contactar con dominios pertenecientes a webs legítimas que cuentan con una versión vulnerable del gestor de contenido WordPress, donde han ubicado un fichero comprimido que solicita descargarse cuando el usuario pulsa sobre el enlace incluido en los correos maliciosos.

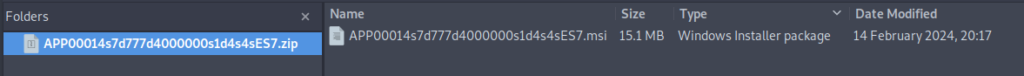

Como es de esperar, este fichero comprimido contiene un ejecutable en su interior, más concretamente un archivo MSI. Por la fecha de la última modificación de este archivo podemos comprobar que fue preparado para enviarse durante la pasada madrugada, aunque se siguen enviando horas después.

El uso de ficheros MSI es característico de algunas familias de troyanos bancarios en lo que respecta a sus códigos maliciosos de primera fase. Una vez la víctima cae en la trampa y ejecuta estos archivos infectados, se procede a contactar con una URL controlada por los atacantes y descargar el malware que ha preparado para esta campaña.

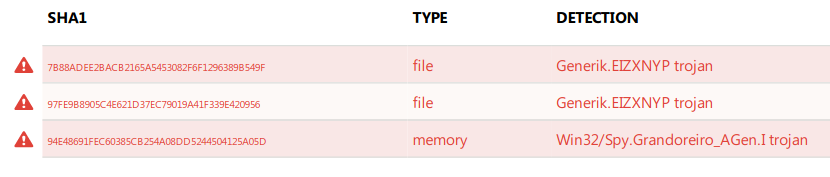

Como podemos ver en la imagen, estaríamos ante un nuevo caso de propagación del troyano bancario Grandoreiro, troyano bancario que, precisamente, fue protagonista hace unas semanas de una operación contra el grupo de delincuentes encargado del desarrollo y distribución de sus campañas. En esa operación se detuvo a sus principales responsables, lo que, unido a las acciones realizadas por la Policía Nacional española en los últimos años que permitieron la detención de más de 100 muleros en nuestro país, supuso un serio golpe a esta banda criminal.

Sin embargo, estos grupos de delincuentes especializados en el desarrollo y propagación de troyanos bancarios han demostrado en anteriores ocasiones haber colaborado entre sí e incluso compartir su infraestructura. Con el responsable del desarrollo de nuevas variantes de Grandoreiro identificado pero aún en libertad, es probable que otros grupos afines responsables de otras amenazas similares como Mekotio u Ousaban estén usando también las nuevas variantes de Grandoreiro, una vez que su jerarquía criminal original ha sido detenida.

Conclusión

Las recientes campañas de propagación de este tipo de amenazas demuestran que, a pesar de las acciones policiales contra sus responsables, todavía queda trabajo que hacer. No obstante, la reciente detención de los responsables de Grandoreiro es un aviso al resto de organizaciones criminales para que sepan que están en el punto de mira de las fuerzas policiales y que, tarde o temprano, rendirán cuentas ante la justicia.