Phishing e infostealers siguen siendo las formas más comunes de robar contraseñas a los usuarios

Si hacemos un repaso a las tendencias de los ciberdelincuentes durante los últimos meses comprobaremos como el robo de contraseñas sigue siendo una de las amenazas más recurrentes en España. Es algo lógico, puesto que cada vez dependemos más de servicios online que requieren que nos identifiquemos con alguna contraseña. Los delincuentes están al tanto y por eso lanzan continuas campañas, como las que analizamos a continuación, para tratar de obtener estas credenciales.

Phishing, un clásico que no caduca

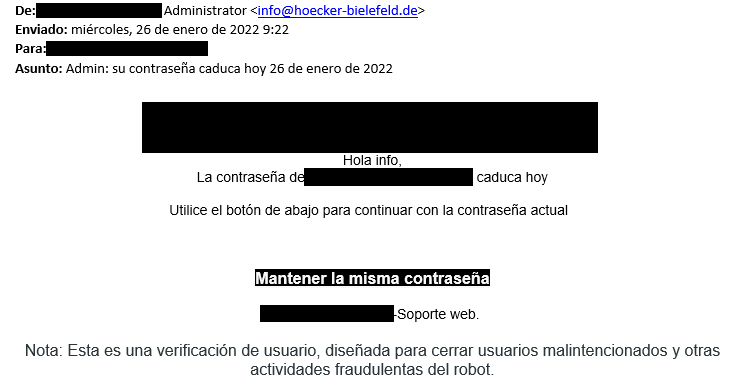

Cuando se trata de robar contraseñas, los delincuentes saben que el phishing dirigido suele funcionar bastante bien, especialmente si se utiliza el nombre de la empresa donde trabaja la víctima. Este es el caso de un correo recibido recientemente por un usuario de una empresa (cuyo nombre omitiremos por motivos de privacidad) que nos remitió un correo para su análisis en donde vimos cómo intentaban engañarlo haciéndose pasar por el equipo de soporte, indicándole que necesitaba cambiar su contraseña de correo electrónico.

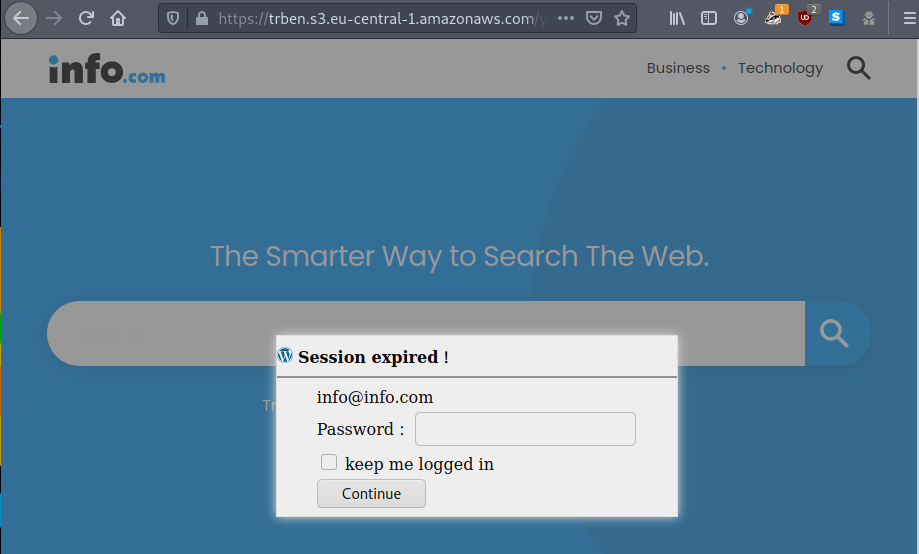

Obviamente, esto es solo una estratagema que suelen utilizar los delincuentes para tratar de conseguir nuevas víctimas que les proporcionen las contraseñas de sus cuentas de email ya que, al pulsar sobre el enlace proporcionado, podemos ver cómo se redirige a una web donde se solicita la contraseña de su cuenta de correo (modificada en la imagen que usamos como ejemplo para proteger la privacidad del usuario que nos envió esta muestra).

Por simple que parezca este método, es usado frecuentemente por atacantes para obtener credenciales de correos corporativos pertenecientes a empresas de todos los tamaños. Estas cuentas de correo comprometidas pueden ser usadas posteriormente para lanzar otros ataques a empresas desde direcciones legítimas que no suelen estar bloqueadas por los filtros antispam.

El malware Agent Tesla continúa incrementando su actividad

Si bien las amenazas catalogadas como infostealer o ladrones de información hace años que son utilizadas por los delincuentes, en los últimos años hemos visto como su uso se ha intensificado. Desde principios de años venimos observando que estas campañas se han ido intensificando y todas las semanas detectamos varios casos de malware que entra dentro de esta categoría, como es el caso de Agent Tesla.

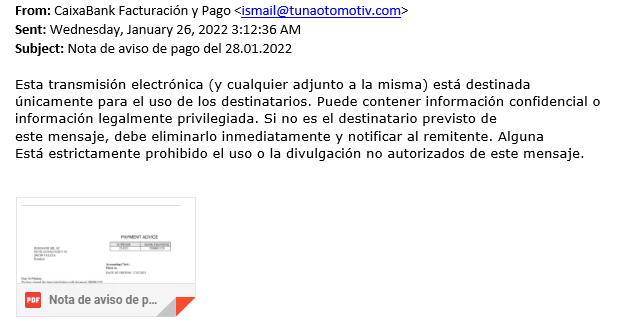

A la hora de dirigirse a las empresas españolas, los delincuentes suelen emplear una técnica que les ha proporcionado buenos resultados en los últimos tiempos. El envío de un correo electrónico con una supuesta factura, presupuesto o aviso de pago es algo que ya hemos visto en numerosas ocasiones, y por la recurrencia en su utilización, hemos de interpretar que les da buenos resultados a los delincuentes.

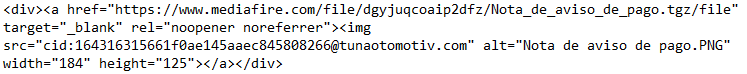

Además, este tipo de correos suelen venir acompañados de una imagen que simula ser una vista preliminar de un documento PDF en el que vendría la supuesta nota de aviso mencionada en el asunto. Nada más lejos de la realidad, puesto que esta imagen contiene realmente un enlace a un archivo alojado en el servicio MediaFire, usado frecuentemente por los delincuentes para almacenar sus amenazas y evitar, al menos temporalmente, que el enlace sea catalogado automáticamente como malicioso.

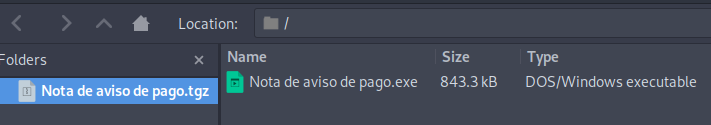

Una vez descargado el fichero, comprobamos como se trata del clásico archivo comprimido que, en lugar de un documento PDF, contiene en realidad un fichero ejecutable. Este ejecutable es el que inicia la cadena de infección que desemboca en la ejecución del malware Agent Tesla.

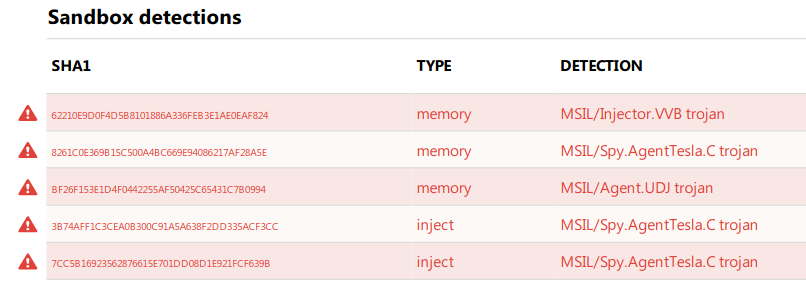

La detección de esta amenaza puede realizarse de varias formas, tanto al intentar acceder al enlace de MediaFire donde está alojado el archivo malicioso como al tratar de abrir el fichero comprimido, o tras ejecutarlo o incluso cuando ya intenta ubicarse en la memoria del sistema. Lo importante es contar con una solución de seguridad que sea capaz de bloquear esta amenaza antes de que cause mayores daños.

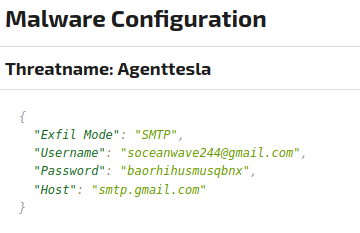

Como ya hemos comentado en más de una vez, la finalidad de esta familia de malware es la de obtener las credenciales que se almacenan en navegadores, clientes de correo, clientes FTP o VPNs, entre otras y enviárselas a los delincuentes. En esta ocasión podemos ver que para realizar el envío utilizan un correo electrónico de Gmail controlado por los atacantes, y por eso vemos como se hace referencia a una dirección de correo y a su contraseña.

Este tipo de métodos de exfiltración no son raros de ver y, aunque la utilización de estas cuentas de correo suele ser breve, a los delincuentes les sirve para abusar de este tipo de servicios y conseguir su objetivo.

Conclusión

A pesar de que las tácticas, técnicas y procedimientos usados en la mayoría de ataques orientados al robo de credenciales observados en España no ha experimentado grandes cambios en los últimos meses, los delincuentes siguen haciéndose con las credenciales de usuarios de empresas de todo tipo sin mucha dificultad. Por ese motivo es importante adoptar medidas que permitan tanto reconocer este tipo de correos fraudulentos como las amenazas que muchas veces les acompañan.