Resumen de las campañas actuales de troyanos bancarios latinoamericanos

Desde hace meses venimos siguiendo las numerosas campañas protagonizadas por varias familias de troyanos bancarios con origen en la región de Latinoamérica y, más concretamente, Brasil. Estos troyanos hace tiempo que tienen a usuarios de países de esa región en su punto de mira y, desde principios de 2020 también se han enfocado en conseguir nuevas víctimas en otras latitudes, afectando especialmente a España y, en menor medida, a Portugal.

Varias plantillas de correo con una misma finalidad

Familias de troyanos como Casbaneiro, Mispadu y, especialmente, Grandoreiro y Mekotio son los responsables en varios países del incremento de ataques relacionados con los troyanos bancarios que persiguen el robo de credenciales de banca online experimentado durante los últimos meses. La situación provocada por la pandemia de la COVID-19 ha hecho que haya aumentado el número de usuarios que realizan sus gestiones bancarias remotamente sin acudir a las oficinas de su entidad y eso es algo que los delincuentes han querido aprovechar.

El correo electrónico sigue siendo el principal vector de ataque para propagar este tipo de amenazas y, durante los últimos meses, hemos visto numerosas plantillas de email utilizadas para tratar de engañar a los usuarios. Últimamente hemos comprobado como los delincuentes están eligiendo una serie de plantillas sencillas y que parecen tener el suficiente éxito como para seguir usándolas semana tras semana.

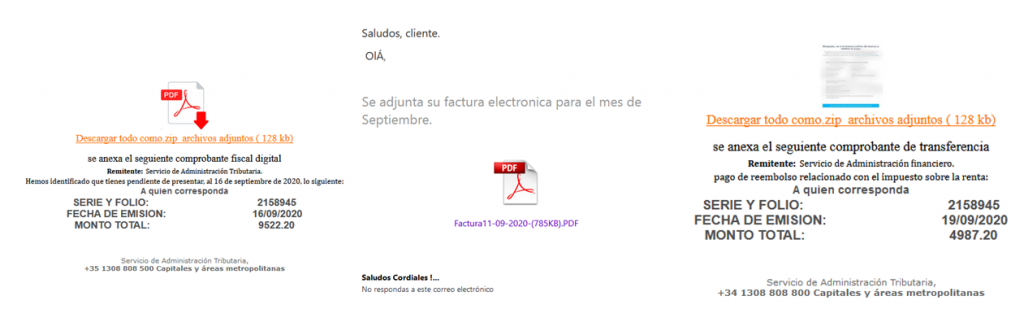

Este tipo de correos confía en que el asunto utilizado llame la atención lo suficiente como para que el usuario no se lo piense dos veces a la hora de pulsar sobre el enlace proporcionado y descargar el malware. Algunos de estos asuntos tienen relación con facturas pendientes de pago, reembolsos o comprobantes de transferencia.

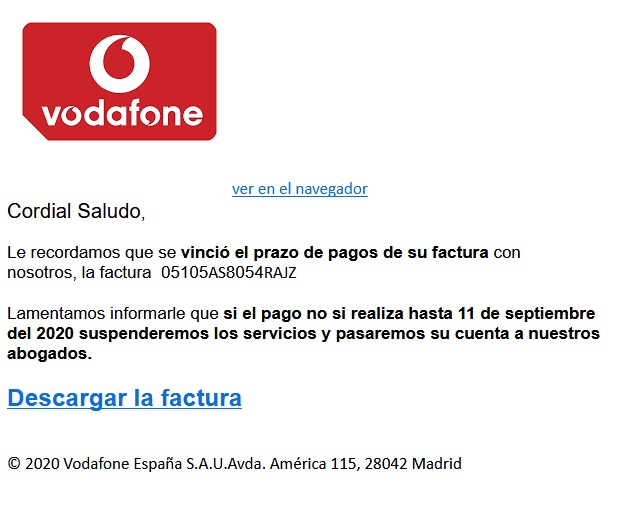

También se siguen utilizando plantillas en las que estas supuestas facturas provienen de una reconocida empresa de telecomunicaciones o incluso de cadenas de supermercados. No hay duda en que la inclusión del logo de una empresa y la suplantación de la dirección del remitente es algo que consigue que algunos usuarios bajen la guardia.

Otras plantillas que han sido utilizadas de forma intensa por los delincuentes son aquellas que suplantan algún organismo gubernamental. Estas plantillas suelen utilizar logotipos pertenecientes a ministerios para otorgarles más credibilidad y, aunque ahora parece que ha decrecido un poco su uso con respecto a hace unas semanas, se siguen observando correos que las siguen utilizando cada cierto tiempo.

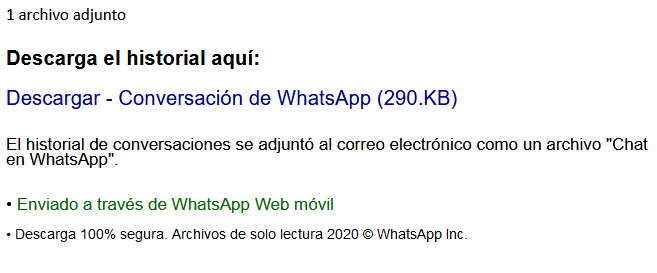

Además, los delincuentes siguen elaborando nuevas plantillas para tratar de conseguir nuevas víctimas. Una de las más recientes es la que nos invita a descargar el historial de conversaciones de WhatsApp. En este correo no se incluye ningún logotipo de la conocida aplicación de mensajería pero sí que se suplanta un remitente con un dominio asociado a la app como, por ejemplo, whatsapp[@]whatsappweb.com.

Ligeros cambios en las tácticas

Una vez hemos revisado las plantillas más utilizadas actualmente para propagar este tipo de amenazas, pasemos ahora a ver cuáles son las tácticas usadas en la cadena de infección. Ya hemos visto como, en ocasiones, se suplantan direcciones de correo como remitentes para otorgarle mayor veracidad a este tipo de correos. Estas direcciones pueden ser dominios pertenecientes a la empresa suplantada (como en el caso de WhatsApp) o incluso de un organismo oficial como la dirección impuestos[@]hacienda.gob.es usada en otros casos.

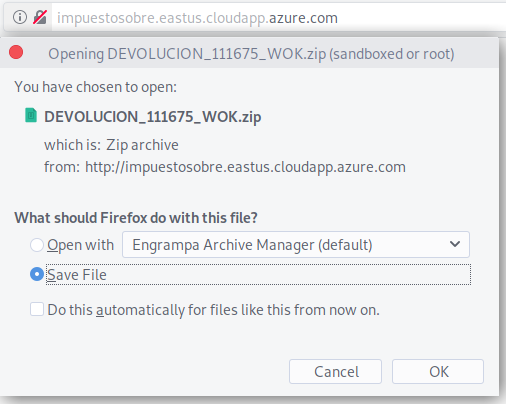

Sin embargo, si se revisan las cabeceras de esos correos encontramos que muchos de ellos están siendo enviados realmente desde servidores en Rusia. Recientemente también hemos comprobado como los delincuentes detrás de estas campañas están comprometiendo webs legítimas y usando tanto los servidores de correo asociados como el propio sitio web para enviar estos mensajes y alojar el malware. Con respecto al alojamiento del malware también llevamos tiempo observando la utilización de servicios de alojamiento en la nube como Google Drive, Dropbox o Azure. Estos servicios se utilizan tanto para alojar el malware de primera fase (normalmente un downloader) como el troyano bancario propiamente dicho.

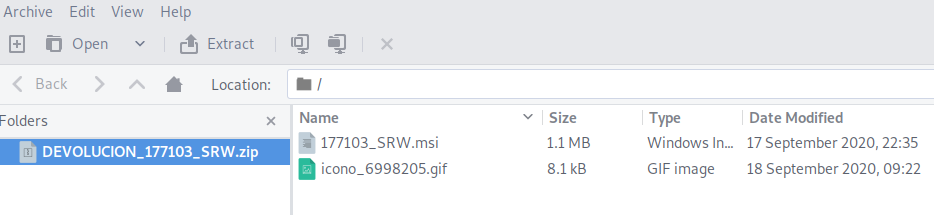

La mayoría de casos que encontramos siguen utilizando un archivo comprimido para almacenar este downloader, archivo que se descarga de los enlaces que hemos comentado y que suele contener un fichero MSI acompañado de un fichero GIF. El fichero MSI es el encargado de contactar con la dirección utilizada por los delincuentes para alojar el troyano bancario y descargarlo mientras que el archivo GIF parece contener algún tipo de configuración adicional también usada durante la cadena de infección. No obstante, también nos hemos encontrado casos en los que tan solo estaba presente el fichero GIF.

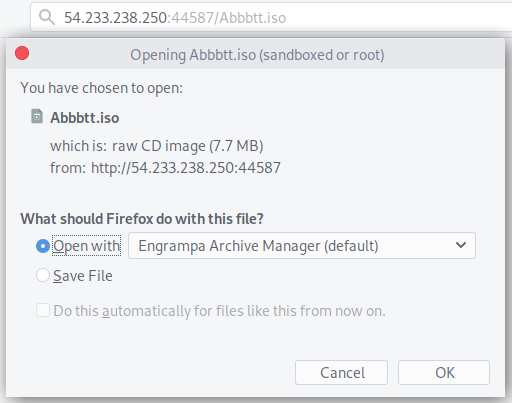

Si el usuario ejecuta el fichero MSI, se realiza la conexión para descargar y ejecutar de forma transparente al usuario el troyano bancario propiamente dicho. En este punto empezamos a ver ciertas diferencias entre Grandoreiro y Mekotio, las dos familias de troyanos más prevalentes en la actualidad. Grandoreiro suele descargar un archivo en formato ISO que no es más que un fichero comprimido codificado en Base64 mientras que hemos visto a Mekotio descargar variantes de 32 o 64 bits de su ejecutable comprimido en formato ZIP dependiendo de la versión del sistema operativo de la víctima.

En cualquier caso, la cadena de infección termina con la máquina infectada y con el malware a la expectativa de que la víctima acceda a alguno de los sitios web de banca online que tenga monitorizados para robar las credenciales de acceso.

Conclusión

Con este repaso hemos visto por encima cual es la situación actual de los troyanos bancarios de origen brasileño que tantos quebraderos de cabeza están provocando a usuarios españoles y de otros países durante los últimos meses. Es muy probable que sigamos viendo este tipo de campañas a corto y medio plazo, ya que siguen siendo rentables para los delincuentes y no dejan de encontrar nuevas víctimas. Por ese motivo es importante aprender a reconocer cuales son sus tácticas, técnicas y procedimientos y contar con soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas.